Сегодня мы представим самый полный технический обзор системы кибербезопасности АСУ ТП InfoWatch ARMA с демонстрацией некоторых возможностей. Встреча будет особенно полезна всем, у кого есть открытые задачи ИБ АСУ ТП – разберем практические вопросы, дадим рекомендации по сценариям защиты АСУ ТП, вариантам установки МЭ в промышленную сеть и настройке СЗИ на примере InfoWatch ARMA.

Антон Соложенко, отвечает за техническое сопровождение продаж и защите АСУ ТП в компании InfoWatch ARMA. Мероприятие сегодня будет посвящено защите промышленных объектов с использованием этого комплекса.

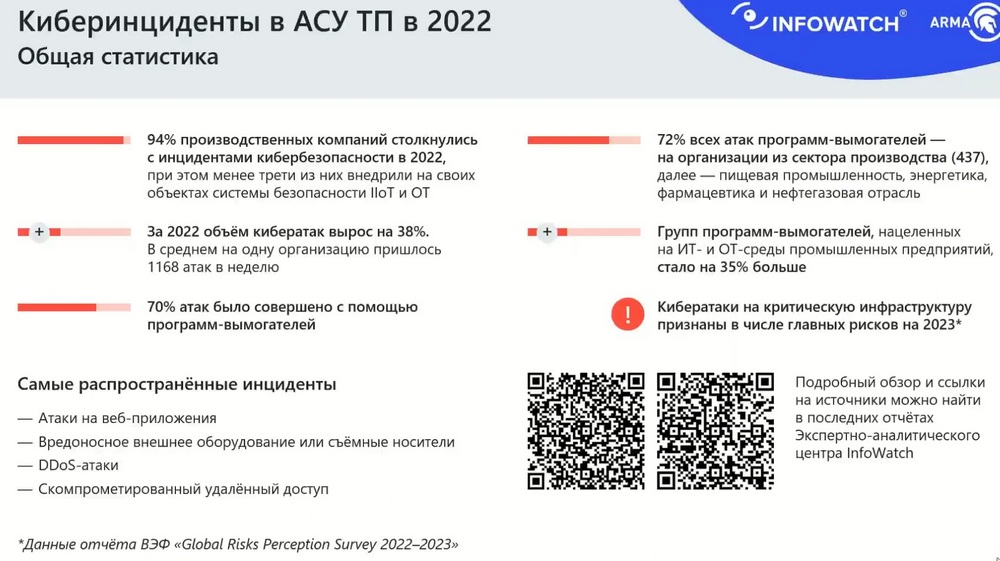

За 2022 год практически каждое предприятие столкнулось с инцидентами кибербезопасности. Экспертно-аналитический центр InfoWatch подсчитал, что за прошедший год процент производственных компаний, которые столкнулись с угрозами кибербезопасности, подобрался к 94% и в ряд ли в ближайшее время он будет снижаться.

Основные киберинциденты в основном связаны с шифровальщиками, вирусами – вымогателями и прочими атаками, которые связаны с получение каких-то материальных выгод. Угрозы и атаки производятся не только с целью получения коммерческой выгоды, но в рамках информационной борьбы государств.

Также важно упомянуть про активизировавшейся группировки «хактивистов», которые различными взломами и атаками пытаются проявить свою позицию против каких-то компаний и государств. Это движение развивается, можно найти даже график их атак, скажем на прошлой неделе они напали на несколько банков, в том числе на Центробанк Российской Федерации.

Объекты критической инфраструктуры также подвергаются все большим и большим угрозам и на 2023 год кибератаки на объекты КИИ считаются практически главным риском.

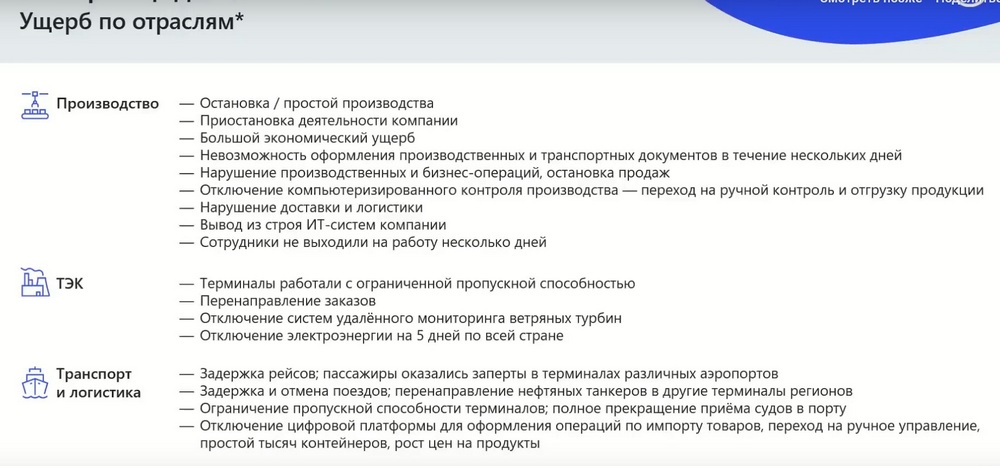

Ущерб, который может быть причинен промышленным объектам сложно переоценить, но эксплуатация уязвимости может привести не только к сбоям каких-то подсистем, но и к полной остановке производства.

Можно привести пример атаки, которая была реализована в марте 2022 года на рабочие станции и серверы агропромышленного завода «ТАВР», в результате действий злоумышленников была полностью парализована работа завода и по сообщению представителей этого завода, атака принесла серьезный экономический ущерб. Так же в сентябре 2022 года был атакован крупнейший поставщик электроэнергии в республике Гана, в результате нанесенной атаки энергоснабжение всей страны было нарушено на пять дней. Этот инцидент был приравнен к угрозе национальной безопасности.

Если оценить влияние киберинцидентов на деятельность предприятий, то мы получим статистику: 95% инцидентов наносят тот или иной ущерб работе предприятий и лишь 5% из них проходят бесследно.

В среднем такие инциденты становятся проблемой на 2-3 дня с точки зрения работы самого предприятия и на неделю с точки зрения расследований, поиска причин, заполнения отчетности и т.д. Когда предприятие сообщает, что какой-то инцидент они решили за 12 часов, это своего рода лукавство. Наиболее честно в этом роде отвечают государственные организации и если посмотреть на приведенную статистику, то видно, что именно в госструктурах доля значительного ущерба составляет порядка 30%, у всех остальных – 10-15%, что не всегда отражает реальную картину.

Мы часто от заказчиков в области АСУ ТП слышим фразу, что у них замкнутый контур и им никакие угрозы не страшны, поэтому не нужна им никакая защита. Но рынок АСУ ТП так же претерпевает серьезные изменения и если раньше обслуживание систем, интеграция со смежными системами ранее происходила локально, то в последнее время все чаще и чаще такие операции становятся с использованием всемирной паутины.

Всем известно, что такие компании как Siemens, Schneider Electric уже ушли из России и сейчас российские разработчики систем АСУ ТП столкнулись с небывалым наплывом заказчиков, поэтому не всегда успевают реализовывать проекты в желаемые сроки. Все чаще вендоры программируемых логических контроллеров систем SCADA просят обеспечить удаленный доступ для установки различных обновлений, комплексов или же просто для корректировки работы проектов. Известны примеры, где на объекте, на котором в принципе сети быть не должно, появлялись USB-модемы для того, чтобы допустить кого-то из более опытных сотрудников вендора АСУ ТП в систему, чтобы он смог внести изменения. Поэтому мы всегда рекомендуем строить комплексную эшелонированную защиту на промышленных предприятиях.

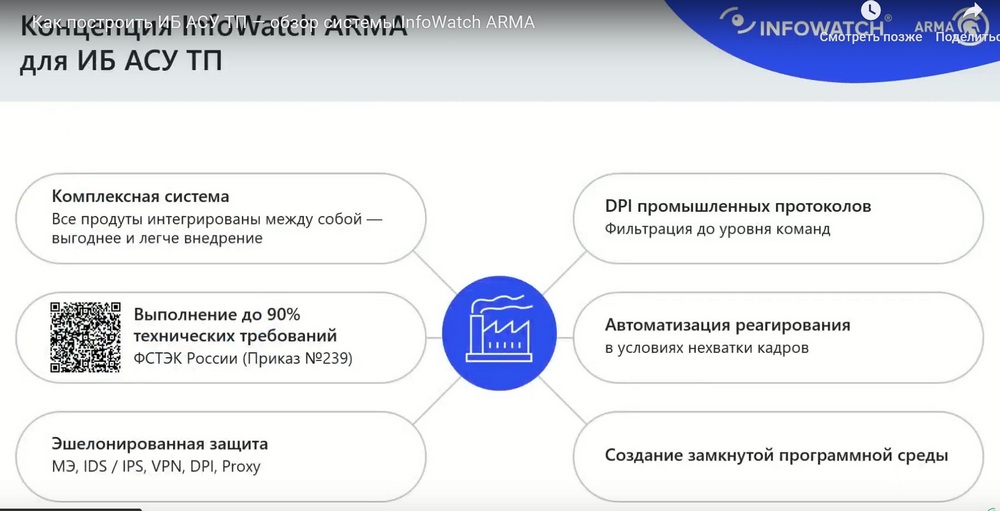

Такая концепция позволяет решить главные проблемы предприятия: развитие периметра, при котором система строиться по идентичным сценариям, стандартам и принципам передачи данных. В этом случае построение эшелонированной системы затруднит доступ из одной системы в другую и даст дополнительное время офицеру ИБ на реакцию при инцидентах на внешнем менее значимом контуре. Сюда же можно отнести и кадровый голод ИБ специалистов. В условиях комплексной реализации, когда системы интегрированы между собой, снижается объем требований к самому специалисту, а автоматизация реагирования дополнительно снижает время реакции и возможность человеческой ошибки при заполнении документов, правил и прочих историй. Ну и, конечно, нельзя забывать о выполнении требований регулятора.

Industrial Firewall

Одно из решений, которое соответствует такой концепции, это комплекс InfoWatch ARMA. Основным решением данного комплекса является межсетевой экран InfoWatch ARMA Industrial Firewall. Он сертифицирован в СТЭК как межсетевой экран типа D четвертого класса и как система обнаружения вторжений 4 класса.

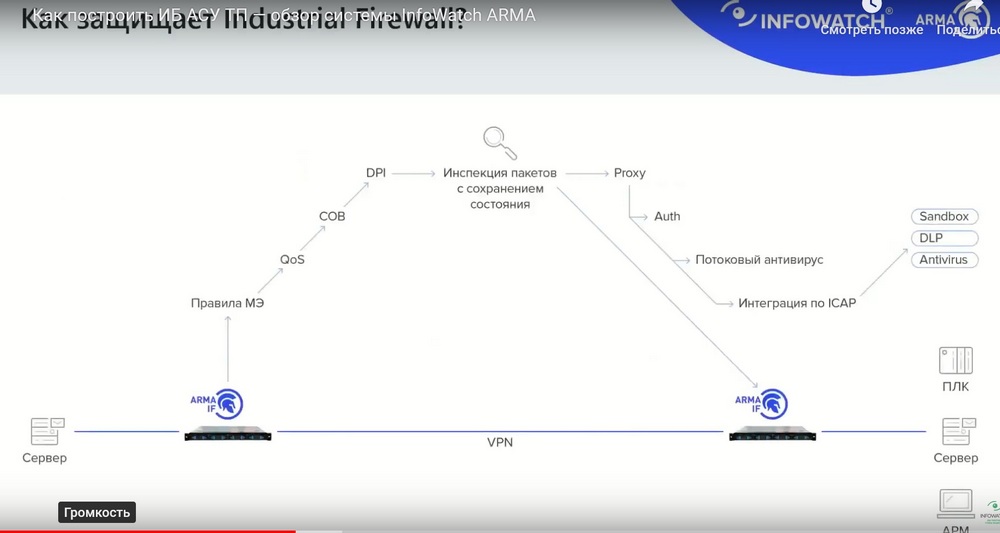

Давайте взглянем на функционал, который предлагает межсетевой экран ARMA. Это классическое межсетевое экранирование на основе списков доступа, политик обмена данными, которое позволяет скрыть инфраструктуру в защищенном периметре. Также имеется функционал балансировки и приоретизации трафика, а также полную интеграцию с Active-directory, если необходимо его использовать. Плюс дополнительный функционал системы обнаружения вторжений с глубоким разбором промышленных протоколов.

Arma Industrial FireWall умеет работать на втором и третьем уровнях сетевой модели, при этом пропуская или блокируя трафик в режимах маршрутизации и прозрачного моста, так и на четвертом-седьмом уровнях, обеспечивая анализ заголовков протоколов а также осуществляя полный разбор пакетов различных протоколов до уровня команд, в т.ч. и промышленных.

Наличие встроенной системы обнаружения вторжений позволяет использовать решения не только в разрыв, но и как snifer. В данном случае мы получаем копию трафика из сети с использованием технологии сетевых коммутаторов. При этом уведомление получает ИБ офицер о всех информационных событиях и инцидентах. Встроенный кэширующий DNS и встроенный кэширующий Proxy позволяют производить интеграцию со уже существующими системами. Это могут быть как песочницы, сторонние антивирусные решения, так и DLP системы, в том числе DLP InfoWatch. Работающий поверх Proxy потоковый антивирус обезопасит от наиболее распространенных угроз.

Система обнаружения и предотвращения вторжений предназначена для детектирования и блокировки различных угроз, она содержит обширную базу сигнатур. На данный момент эта база состоит более чем из 86 тысяч записей и постоянно пополняется новыми актуальными для российских предприятий. Мы используем не только общеизвестные в мире угрозы. У нас также есть собственная команда, которая разрабатывает правила для системы обнаружения вторжений. В наших реалиях она позволяет нашим заказчикам защитить собственные системы.

Работающая поверх системы обнаружения вторжений система глубокой инспекции промышленных протоколов позволяет не только детектировать работу какого-либо протокола, но и определить, какая именно команда или значение передается в определенном пакете данных.

Разбор до уровня значений и команд, перечисленных на слайде протоколов, позволяет защитить как сами программируемые логические контроллеры из SCADA-системы, так и смежные устройства, которые используют эти протоколы. Это могут быть как насосы, например, системы пожаротушения и т.д.

Давайте разберем работу данного функционала на примере протокола S7 Communication, который используется в контроллерах Siemens. Для начала необходимо выбрать тип шаблона, на котором будет основана правило. Конкретно в этом случае мы будем использовать протокол S7, который используется в контроллерах Siemens. Далее мы выбираем правило для действия, которое будет выполнено при срабатывании определенного условия. Это может быть предупреждение или отброс пакета. При этом глубокая инспекция промышленных протоколов позволяет определить тип сообщения, запрос на работу, и конкретную функцию. Здесь мы выберем PLK. Таким образом на уровне межсетевого экрана мы запрещаем использование функции, направленную на остановку работы PLK.

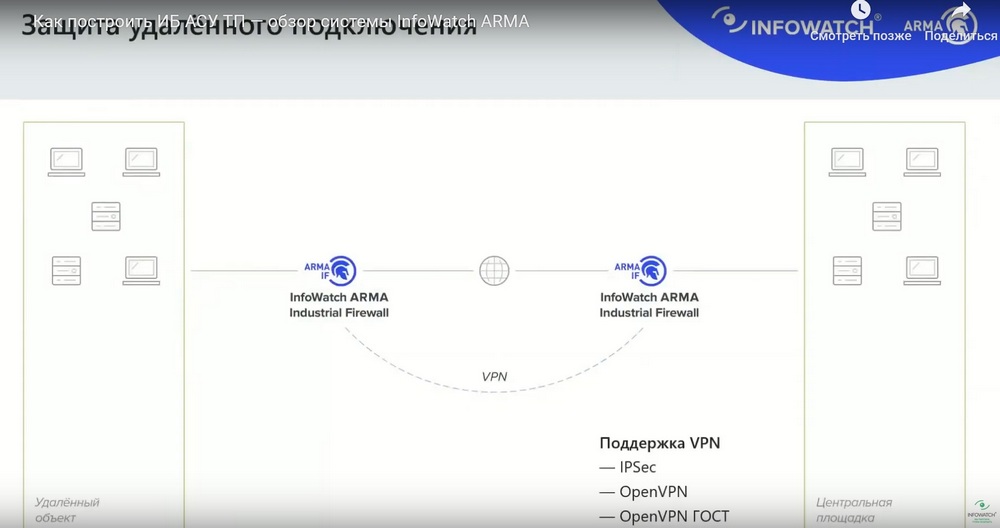

При необходимости передачи между территориально разнесенными объектами рекомендуем использовать VPN. В решении InfoWatch ARMA поддерживаются самые актуальные на данный момент технологии. Мы используем классическое стандартное решение IPsec, поэтому мы можем легко выстраивать взаимодействие с уже ушедшими от нас иностранными вендорами, например с Cisco.

Работа в режиме кластера Active-Passive позволяет обеспечить отказоустойчивость и непрерывность работы системы за счет надежного резервирования. Кластер автоматически синхронизирует состояние конфигурации пары Industrial Firewall и, в случае отключения ведущего устройства, резервный забирает на себя функцию обработки трафика. При этом работа кластера резервируется не только по самому питанию, но и по передаче сигнала.

Эксперт InfoWatch предлагает несколько вариантов установки решений в промышленные сети. Основное - это решение в качестве пограничного устройства, которое позволит разделить корпоративный и промышленный сегмент и обезопасит передачу данных между этими системами. Также можно использовать комплекс на стыке промышленных систем, когда требуется обеспечить защищенное взаимодействие, например, SCADA-систем или же между мастер-контроллером и подчиненным-контроллером.

Третий вариант предполагает уровень защиты программируемого логического контроллера, когда важно обезопасить какой-то критический узел, способный работать автономно. Это может быть как система автоматического пожаротушения, так и система регулирования подачи воды, система подкачки нефти и т.д. Используя в режиме мониторинга в данном случае мы получаем копию трафика и анализируем его, но при этом никак не вмешиваемся в обмен данными и не прерываем его.

И пятый вариант - это защита удаленного подключения как к самому удаленному объекту, так и обеспечение защищенной сессии подключения техподдержки. Здесь мы используем технологию VPN с работающей поверх системой обнаружения и предотвращения вторжений, в том числе глубокой инспекцией промышленных протоколов. Поэтому, если к нам подключается извне какой-то специалист техподдержки, мы можем ограничить ряд его функций, например, функцию блокировки контроллера.

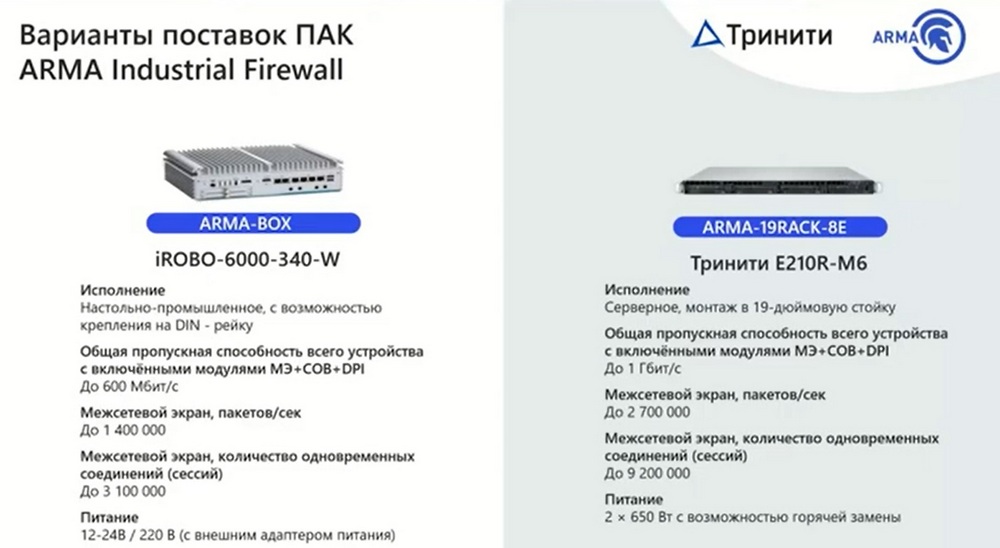

Решение InfoWatch ARMA может поставляться как в виде виртуальных оплайнсов, так и в виде готового программного аппаратного комплекса. ПАКи различаются по портовой емкости, по производительности и по форм-фактору. Младшим исполнением в линейке является ARMA BOX, который представляет собой промышленный компьютер с пассивным охлаждением и возможностью крепления его в различные шкафы. Старшее исполнение разворачивается на серверной инфраструктуре Тринити, который устанавливается в 19-дюймовую стойку, имеет резервирование и питание и обеспечивает большую пропускную способность.

Industrial Endpoint

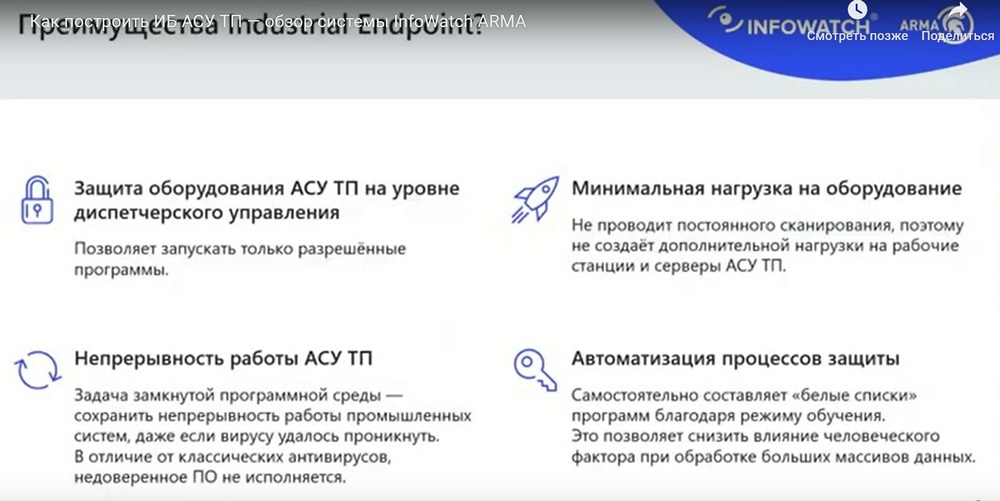

Давайте перейдем ко второму продукту комплекса. Это средство для защиты рабочих станций и серверов Industrial Endpoint. Этот продукт имеет два модуля.

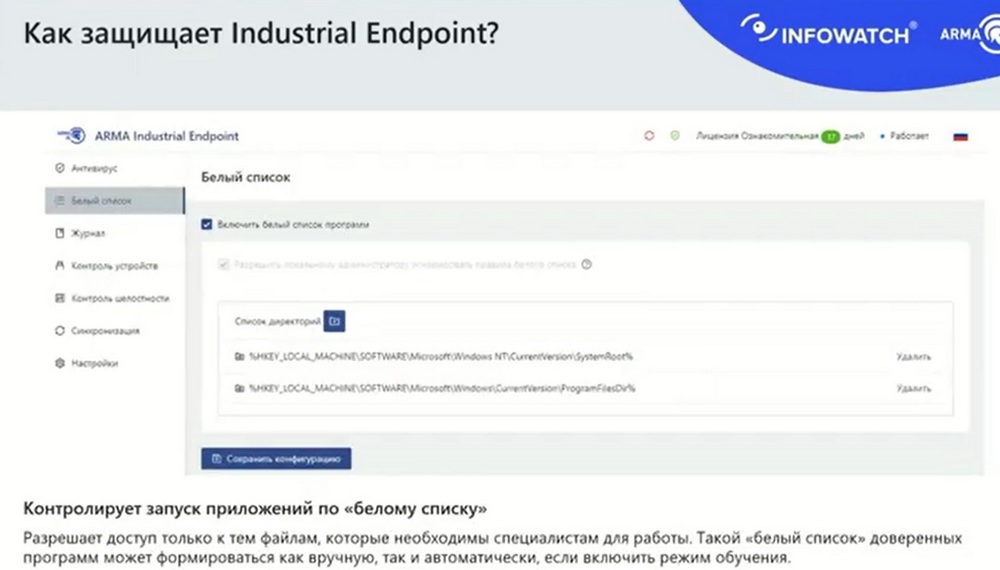

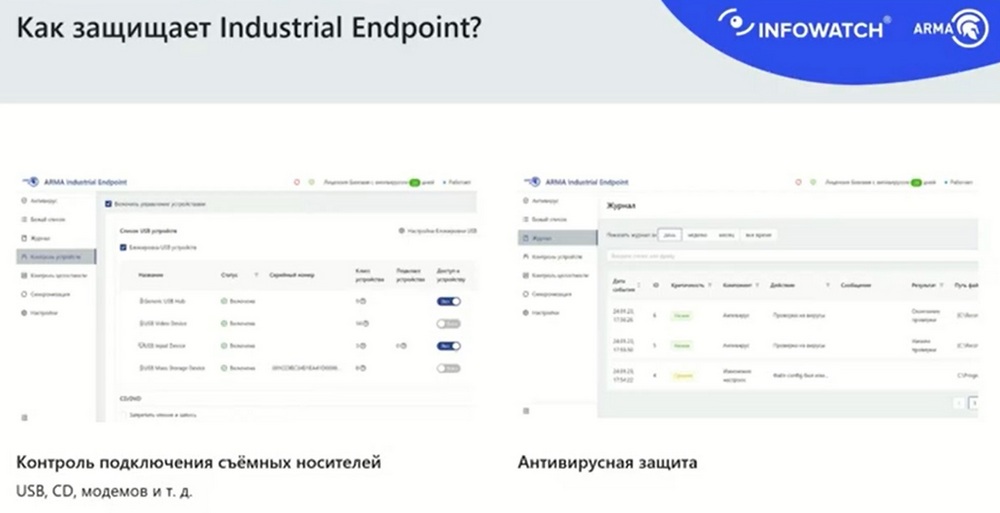

Функционал основного модуля предназначен для создания замкнутого контура на рабочей станции или сервере. Он включает в себя контроль целостности файлов директории, что делает невозможность обмена исполняемых файлов для эксплуатации уязвимостей. Также организацию белого списка запуска приложений, ограничивая список только теми доверенными программами, которые необходимы специалисту для выполнения его работы. И контроль съемных носителей информации. При этом ограничивая возможность подключения различных накопителей или USB-модемов.

В целом использование всех этих решений этого комплекса позволяет создать строго замкнутую программную среду на рабочей станции или сервере. И основная идея состоит в том, что, даже если вдруг какой-то вредоносный файл или программа попадает к нам на узел, то они не смогут быть запущены или активированы.

Дополнительный модуль данного комплекса включает в себя антивирусную защиту, которая содержит большое количество сигнатурных угроз, которые мы можем определить.

Использование этого инструмента обеспечивает безопасность конечных устройств, при этом не нагружая само устройство и не снижая его производительность. ARMA Industrial Endpoint, также как и ARMA Industrial Firewall может централизованно управляться с единой менеджмент консоли. Данный продукт позволяет удобно расследовать все события и инциденты, а также производить различные настройки.

Management Console

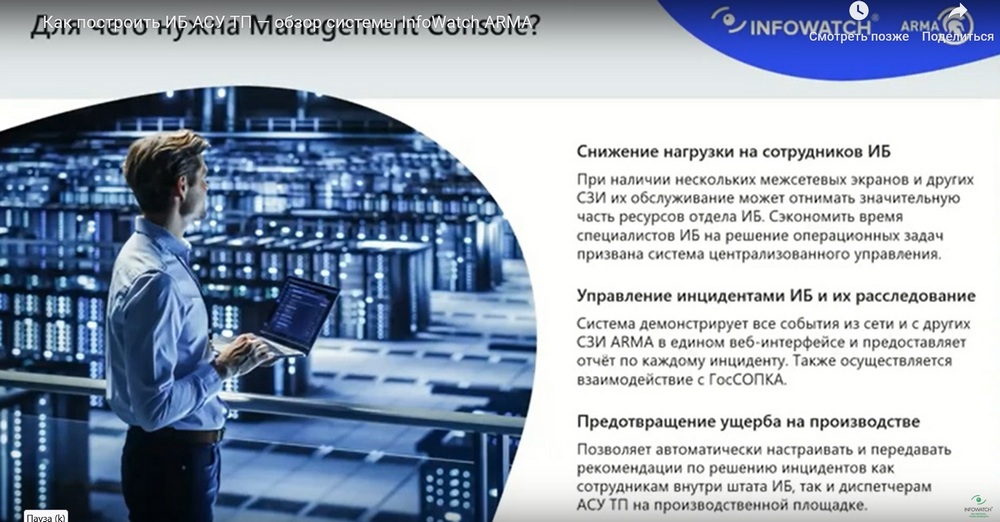

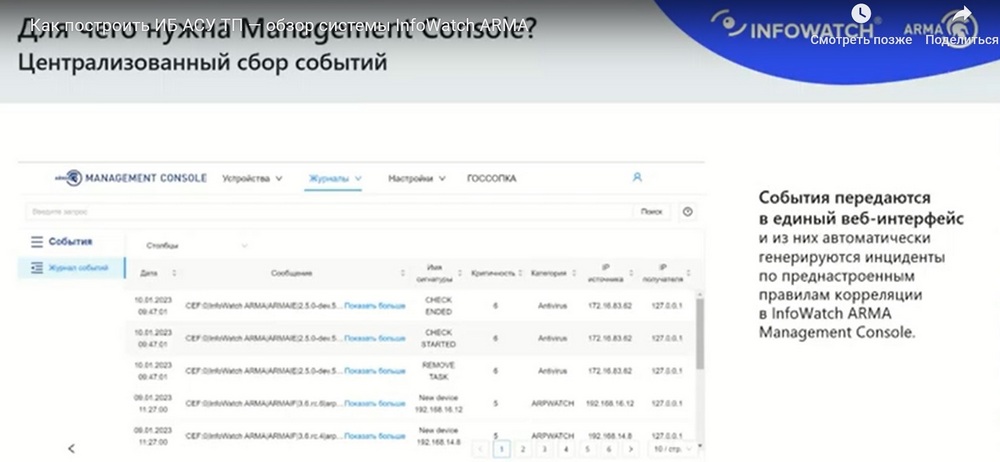

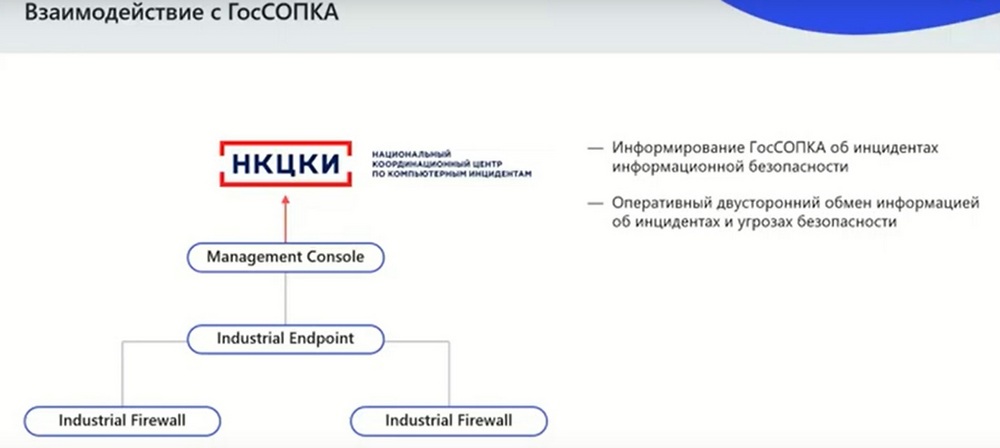

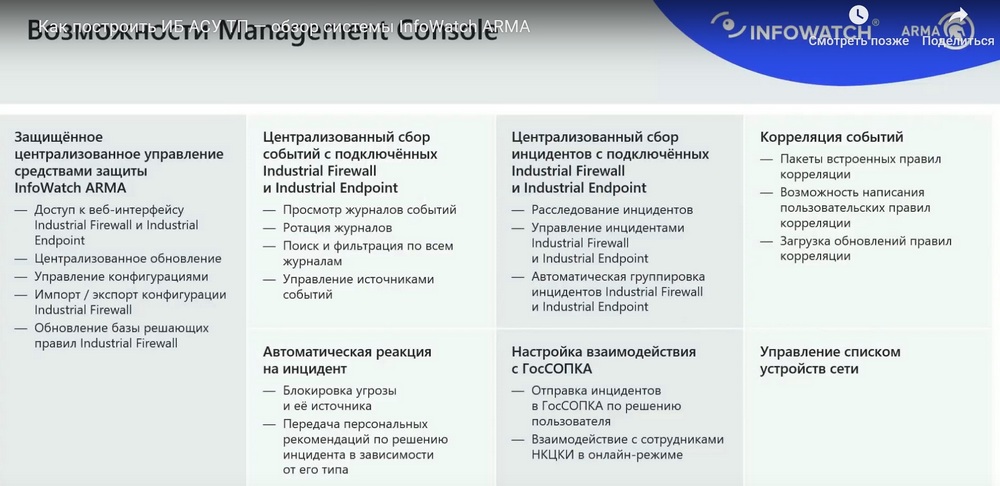

Management Console позволяет централизованно собирать события и инциденты, которые поступили из промышленной сети.

Мониторинг в едином интерфейсе позволяет экономить время ИБ-специалистов на обработку инцидентов, а централизованное расследование этих инцидентов гарантирует, что ни один из них не будет упущен.

События и инциденты хранятся в интерактивных журналах, видя взаимосвязь цепочек событий, это легко позволяет нам определить начало гиператаки. Система способна объединять взаимосвязанные события в общие инциденты чтобы анализ и реакция были централизованы. Эта совокупность упрощает работу, потому что не нужно расследовать каждое событие в отдельности, а мы расследуем взаимосвязанные события. Обработанные инциденты безопасности в свою очередь поддерживают возможность корреляции в правилах безопасности на основе готовых правил или же на основе кастомных правил, которые вы можете создавать вручную.

Как это выглядит на промышленном объекте? Например, на один из сегментов осуществляется гиператака.

И межсетевой экран отправляет информацию в менеджмент консоль, где срабатывает правило корреляции инцидента в правилах блокировки и направляется на все устройства, как на то, куда была реализована попытка гиператаки, так и на все остальные межсетевые экраны. Плюс производится оповещение всех сотрудников, которые ответственны за данную структуру.

Лицензирование

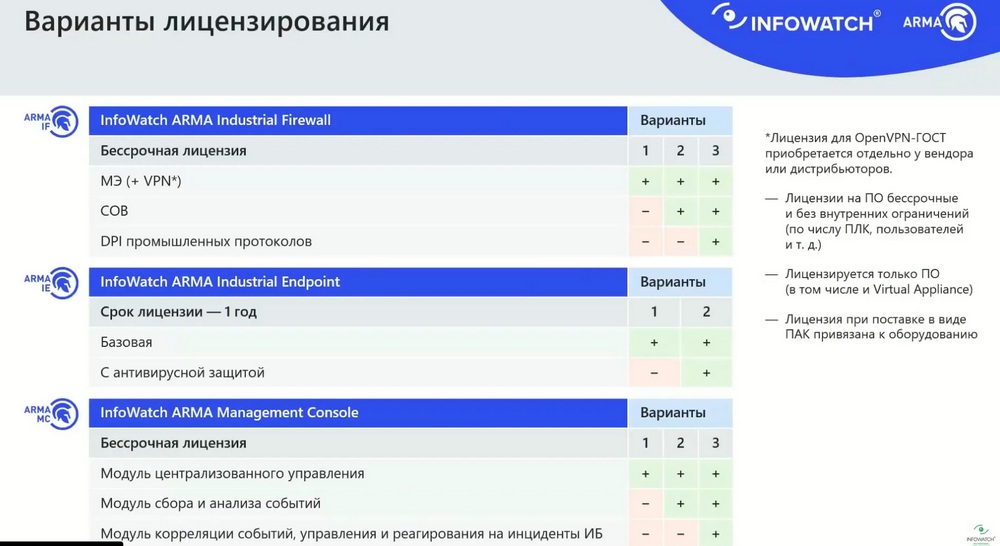

Лицензии межсетевого экрана нового поколения InfoWatch ARMA Industrial Firewall являются бессрочными и не имеют никаких внутренних ограничений. При этом лицензия межсетевого экрана включает в себя весь дополнительный функционал, который не относится к системе обнаружения вторжения. Это и VPN, и работа в кластере, и Proxi, и потоковый антивирус.

А система обнаружения вторжений и глубокая инспекция промышленных протоколов лицензируются отдельно. Лицензия системы обнаружения вторжений позволяет как использовать уже написанные правила, так и создавать свои собственные, а глубокая инспекция промышленных протоколов позволяет блокировать прохождение определенных команд по промышленным протоколам.

Что касается лицензий Industrial Endpoint, то они действуют один год. Базовая лицензия позволяет создать полностью замкнутую среду на рабочей станции или сервере, а вторая, дополнительная лицензия, позволяет реализовать дополнительную антивирусную защиту на этом устройстве.

Лицензия Management Console также, как и лицензия Industrial Firewall является бессрочной. Модуль централизованного управления - это своего рода коннектор, который позволяет нам завести Firewall или Endpoint в единую консоль. И из консоли можно централизованно управлять всеми заведенными устройствами. Модуль сбора и анализа событий позволяет управлять ролями пользователя, производить ротацию журналов событий ИБ и отправлять их в сторонние SEE-системы.