Сегодняшнее мероприятие ведет Сергей Забула, руководитель группы консультантов по ИБ, компании Check Point. Он расскажет о новинках вендора, чем они могут быть удобны для решения задач кибербезопасности, какие продукты можно применить в каких сценариях.

Check Point давно работает в области кибербезопасности, имеет большое число инноваций и патентов в области ИБ. Штаб -квартира компании находится в г. Тель-Авиве (Израиль). В ней работает более 5000 сотрудников, из которых 50 находятся в России.

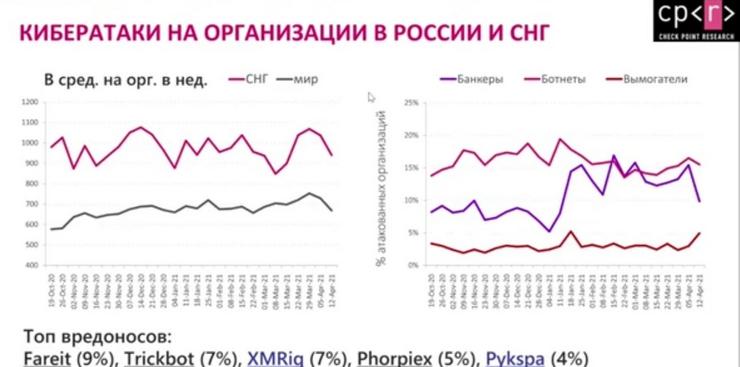

Вендор хочет помочь любой компании вести бизнес в Интернете с высочайшим уровнем безопасности. Он непрерывно наблюдает за ландшафтом угроз и видит, что атак становится все больше. Неизменно популярны различные виды троянов, шифровальщиков, вредоносы становятся модульными, многокомпонентными, стараются обходить традиционные средства защиты.

2020 год по причине пандемии стал годом кибератак. Появилось большое число новых угроз, уязвимостей популярных приложений, ОС и в средствах телеконференций, и атаки через цепочку поставок.

Важно своевременно устанавливать патчи, но, как показывает практика, не все обновляются оперативно. И злоумышленники активно эти уязвимости используют. Многие сотрудники перешли на удаленную работу. Часть из них вернулась в офис, часть осталась на «удаленке». Многие компании приняли решение трансформировать бизнес и оставить часть сотрудников на «удаленке» навсегда.

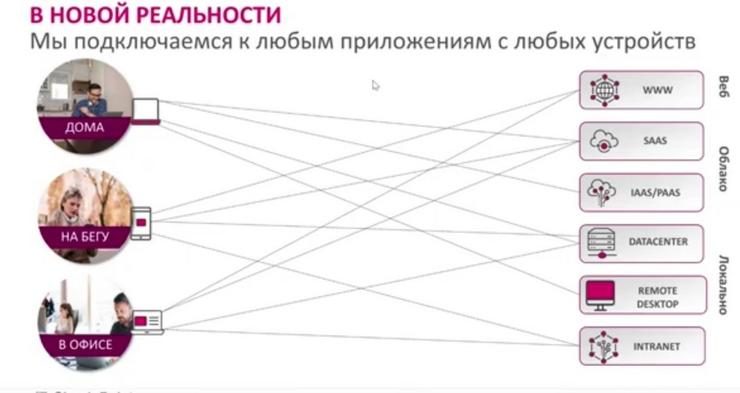

Сотрудникам приходится выполнять свои обязанности, работая с различных устройств. Это не только лаптопы, сценарные ПК, это и планшеты, и мобильные телефоны. Приложения тоже постоянно меняются. Теперь приложения должны «жить» где угодно. Не обязательно в ЦОДе, это может быть облако, а может SaaS. Т.е. меняется всё: и то, откуда мы работаем, и то, по каким каналам связи мы работаем, и то, каким образом мы получаем доступ к приложениям, и то, где живут эти приложения. Инфраструктура постоянно меняется, поэтому средства защиты должны подстраиваться под ситуацию, быть современными и адаптивными.

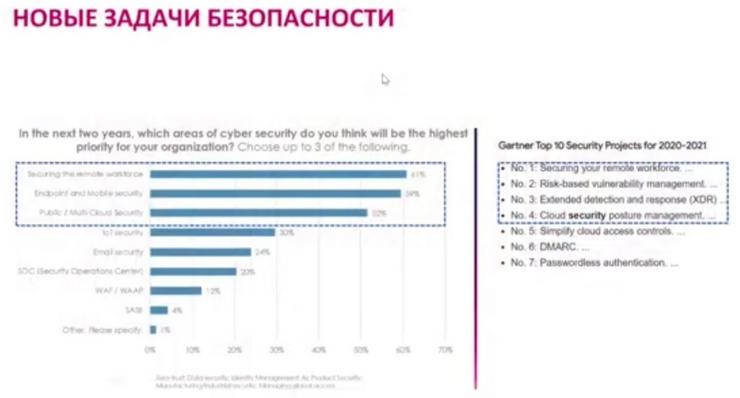

Какие новые задачи возникают перед заказчиками? Из опросов аналитиков выяснилось, что во главе угла встало обеспечение безопасной удаленной работы, безопасность рабочих станций, мобильных устройств. Нельзя забывать и об опасностях, которые подстерегают заказчиков и их инфраструктуры в облаке. Это среда, где все выглядит по-другому, где сеть устроена по-другому. Средства безопасности должны быть адаптивными, должны уметь подстраиваться под потребности облачной среды, интегрироваться с облаком для того, чтобы не допускать каких-либо брешей безопасности ввиду такой быстрой и меняющейся среды.

Стратегия Check Point

Check Point сфокусирован на безопасности, и это прежде всего предотвращение, а не только детектирование. Все новые продукты, новые технологии, программный функционал - все это направлено исключительно на предотвращение. Когда осуществляется только детектирование, может оказаться, что уже поздно что-либо делать.

Угроза может находиться уже внутри сети и производить негативное влияние на бизнес. Поэтому основной задачей является предотвращение возможной угрозы для того, чтобы потом не пришлось устранять последствия негативных атак.

Произошел небольшой ребрендинг: три основных семейства продуктов, но фактически не изменилась структура. Решения для защиты сети собраны в семейство QUANTUM. Защита облаков - в семействе CLOUDGUARD. И защиту удаленного доступа, рабочих станций и мобильных устройств поместили в семейство HARMONY.

И внутри каждого семейства есть различные продукты. Если говорить о защите сети, то это разные аплаенсы, аппаратные и программные решения. Если о CLOUDGUARD - внутри набор продуктов как для защиты на уровне сети, так и для проверки настроек самого облака. Если о HARMONY, то внутри этого семейства существует набор различных продуктов, который может быть выбран под самые разные задачи, различные устройства, различные типы доступа и различные степени защиты. Можно гибко подобрать необходимый набор продуктов под возникающие у заказчиков кейсы, чтобы закрыть именно те сценарии по безопасности, которые ему нужны. Все это можно просто и быстро скомпоновать так, как необходимо заказчику.

Семейство Quantum

Ключевым элементом семейства Quantum является шлюз безопасности. На нем работает традиционный набор так называемый Blade Off в терминологии Check Point программных модулей для защиты от известных и неизвестных угроз.

Здесь решаются задачи по сегментации сети, по контролю доступа в сеть, организации связанности офиса с филиалами, контролю трафика модулями IPS для предотвращения вторжений, контролю приложений, идентификации пользователей, антивирусной защите.

Т.е. все компоненты, которые нужны для того, чтобы на уровне сети, на периметре сети или на границе между сегментами обеспечить высокий уровень контроля трафика и предотвращение как известных, так и неизвестных угроз.

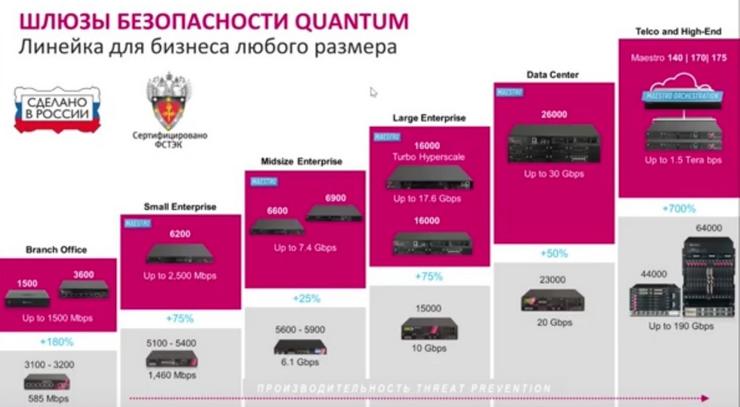

Шлюзы безопасности

Для части устройств запущено российское производство. Есть сертификация ФСТЭК. Это относится в первую очередь к тем устройствам, которые представлены в нижней части слайда.

Новые модели существенно превосходят предыдущие по производительности. Подобрать необходимое устройство можно под задачи предприятия любого масштаба. Маленькие компании могут выбирать из так называемых SMB-устройств.

Это семейство SPARK. Здесь представлены устройства разной производительности от нескольких сотен мегабит защищаемого трафика до нескольких гигабит в секунду. Т.е. от совсем маленького офиса до компании среднего размера. Здесь доступно многое.

Например, локальное управление, когда устройство настраивается через браузер. Когда новое устройство привозится на удаленную площадку, его подключают к сети и оно автоматически получает необходимую конфигурацию. В этом случае не понадобится на удаленной площадке квалифицированный инженер, который будет подключать новые устройства. В портфолио есть устройство со встроенным Wi-Fi. Маленькому офису не нужна отдельная точка, а шлюз безопасности будет еще и раздавать Wi-Fi.

Для заказчиков с более крупными офисами нельзя не напомнить о платформе Maestro. Это гипермасштабируемая платформа. Она позволяет собирать до 52 шлюзов в единую архитектуру, равномерно балансировать трафик между аплайнсами, использовать производительность всех аплайнсов. Это те же самые шлюзы Check Point, не специально созданные устройства. Добавив только оркестратор, можно получить высокую производительность и гибкость в использовании шлюзов. Их можно группировать в так называемые Security группы для того, чтобы распределять мощности для зашиты элементов инфраструктуры: часть для периметра, часть для ЦОДа, часть для защиты почты и пр. Здесь возможны любые комбинации. Гибко добавляются новые аплайнсы. Буквально за 5 минут они начинают обрабатывать трафик. Даже для компаний среднего размера, которые только присматриваются к кластеру или нескольким кластерам, платформа уже может быть полезна.

Выпущены новые аплайнсы. Специальные одноюнитовые устройства, которые изначально разработаны для использования платформы Maestro. Высокопроизводительные и в то же время экономичные с точки зрения места в стойке, а также потребления электроэнергии. И новый недавно анонсированный оркестратор MHO-175.

Он имеет еще больше опций по портовой ёмкости. Можно сплитовать порты так, как это удобно заказчику. Например, порты делить на десятигигабитные интерфейсы. Доступны разные опции и несколько моделей оркестраторов с резервированием по питанию. Обеспечивается большая пропускная способность для того, чтобы оркестратор мог обрабатывать то количество трафика, которое и будет распределяться между шлюзами безопасности.

Недавно в арсенале Check Point появилась новинка - R81.10 Maestro & Match. Появилась возможность использовать разные модели шлюзов в одной группе безопасности. Если не хватает производительности кластера, нужно просто поменять его на более мощный кластер. С Maestro это не так. При росте трафика, надо добавить еще один шлюз-платформу. Т.о. максимальная производительность достигается при минимальных затратах на эксплуатацию.

Возможно подключение любых шлюзов безопасности, например, тех же самых аплайнсов Check Point. Возможно использовать ранее закупленное оборудование, достаточно докупить оркестратор, и вы получили Maestro.

Решение класса песочницы

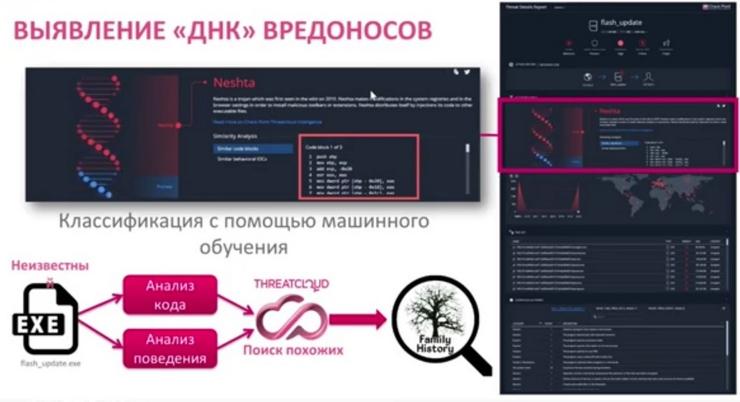

Многие заказчики давно пришли к пониманию того, что без защиты от угроз нулевого дня обойтись нельзя. Недостаточно только традиционной защиты от известных угроз.

Злоумышленники прикладывают много усилий для того, чтобы обходить средства защиты и так называемая Zero day угроза актуальна. Очень просто в даркнете получить образец вредоноса, который не будет детектироваться антивирусом, и использовать его для атаки на организацию. И без такой дополнительной защиты от угроз нулевого дня не обойтись. Теперь доступен партнерский сервис симуляции в России.

Доступен партнерский сервис эмуляции в России, это новая опция. Если раньше у заказчиков был простой выбор: либо локальное устройство SanBlast для эмуляции файлов внутри организации, это "песочница", которая установлена в инфраструктуре заказчика. При этом все файлы и документы, не покидают периметр организации, эмулируются у вас, либо облако Check Point. Для всех заказчиков на шлюзе доступен так называемый SanBlast, по подписке вы получаете возможность отправлять файлы в облако Check Point на эмуляцию. Теперь появилась третья опция. Заказчики, которые по той или иной причине не хотят приобретать локальный аплайнс, для них добавлена возможность, чтобы файлы не покидали Россию. Многие заказчики для себя именно такую модель видят интересной.

Не только шлюз безопасности, но агент и облачные сервисы имеют возможность отправлять файлы на эмуляцию, т.е. защита от угроз нулевого дня доступна не только на уровне шлюза на периметре, но и также на уровне защиты рабочей станции и на уровне защиты облачных сервисов. Ну и "песочница" в некоторых сценариях - самодостаточное устройство, т.е. по API можно отправлять файлы на эмуляцию и т.о. интегрировать песочницу с существующими информационными системами, какими-то файловыми хранилищами, системами электронного документооборота и т.д. Шлюза может не быть вовсе или шлюз уже есть какого-то иного производителя, но песочницу чаще выбирают от Check Point. После эмуляции выдается так называемый TE report - отчет по тому, какой обнаружен вредонос, какого семейства, как себя он проявлял в виртуальном окружении, что плохого он сделал в виртуальной машине, почему было решено, что это именно вредонос.

Здесь обеспечивается высокий уровень детектирования и небольшое количество ложных срабатываний, на которые нужно тратить дополнительное время, разбирать их, чтобы понять, что это была за угроза. Когда выносится вердикт - вредонос, мы уверены, что это срабатывание корректное, и подтверждаем свою уверенность отчетом об эмуляции. Т.е. с песочницей от Check Point легко проверить, почему принято решение, что та или иная угроза является реальной.

Защита облаков

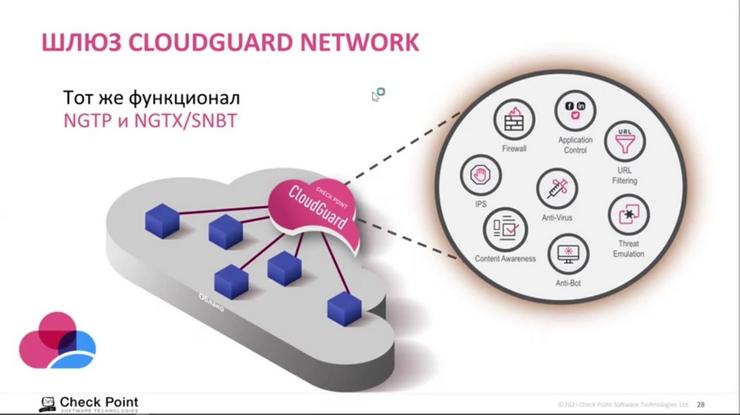

Что касается защиты облаков, семейства CLOUDGUARD, то к преимуществам этого семейства надо отнести поддержку большого числа облачных сервисов.

Независимо от того, в какой облачной среде виртуальный шлюз работает, очень важна глубокая интеграция с облаком, с объектами, с сетевым стеком данного облака. Ну и, конечно, поддержка различных средств по автоматизации, по оркестрации для того, чтобы облегчить решение тех ежедневных задач, которые стоят перед службами ИT и ИБ.

Отмечу, что функционал на виртуальном шлюзе в облаке - это та часть семейства, которая называется CLOUDGUARD Network. Это те же самые блейды безопасности, которые есть и на аппаратном аплайнсе. Заказчик, который мигрирует в облако, перенося сервис, или часть сервисов, не теряет в безопасности.

И шлюз для защиты облака на уровне сети обладает тем же самым функционалом, что и шлюз на периметре в офисе заказчика. И ему не нужно лишаться тех привычных сервисов, которыми он привык защищаться. И не нужно изучать построение новой политики, она остается прежней. Только теперь она оперирует еще и облачными объектами.

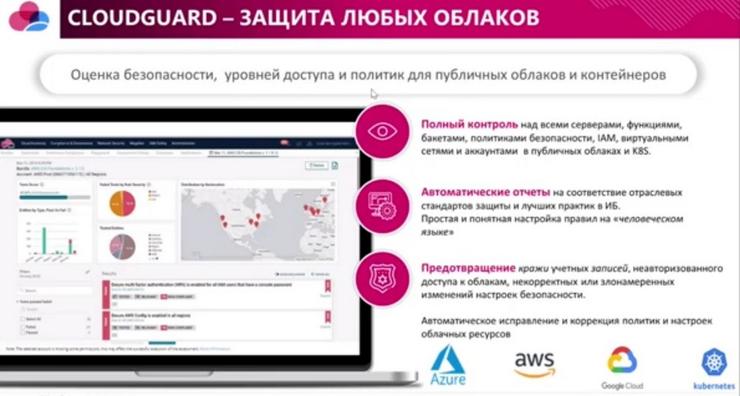

Публичные облачные среды это новый челендж. Недостаточно защищаться на уровне сети, необходим и контроль на уровне самого облака, его настроек, коммуникаций между теми или иными сущностями в этом облаке, какие виртуальные машины с кем общаются, где и какие функции работают, какие контейнеры где запускаются. Необходимо проверять соответствие конфигурации облака на соответствие лучшим практикам, например, GPR. Помогать администратору быстро исправлять те несоответствия, которые обнаруживаются. И, конечно, защищать облако на уровне доступа к этому облаку, проверять, кто «идет» к панели администратора, с какими правами, действительно ли это администратор. Все эти задачи решаются различными продуктами семейства CLOUDGUARD.

Еще один новый продукт - это CLOUDGUARD APPSEC, то что раньше называлось WAF. Более того, этот APPSEC обучается на трафике клиентов, обучается на запросах к его API. Он адаптивный и после нескольких недель обучения можно получить защиту на уровне web-приложения. Это не Next Generation WAF, а решение, направленное именно на атаки в сторону web-приложений. И от большинства атак в этой части спектра заказчики защищены. Этот продукт легко протестировать. Поскольку он программный, то его установка и настройка происходят очень быстро. Без преувеличения можно сказать, что искусственный интеллект становится на стражу безопасности.

Если что-то предотвратить невозможно, то это нельзя пропустить, должно быть, как минимум, осуществлено детектирование, а затем - анализ. Действительно ли эта активность вредоносна. Может быть, она легитимна. Это решит администратор, но события ему для анализа дать надо обязательно. И конечно, недостаточно только видеть, нужно еще иметь инструменты, которые помогают отреагировать на угрозу, изменить политики безопасности, полечить рабочую станцию. И все это теми или иными механизмами или продуктами осуществляется для того, чтобы не было пробелов в том или ином процессе от предсказания до ответной реакции.

Семейство продуктов HURMONY для защиты удаленного доступа, для защиты рабочих станций, мобильных устройств. Реальность меняется, теперь любые приложения доступны с любых устройств, с любых мест. Сами сервисы теперь «живут» не только в дата-центре, но и в облаке, по разным моделям они могут предоставляться.

И теперь в новых условиях нужно организовать надежную защиту пользователей.