Видимость промышленной сети открывает больше возможностей для защиты АСУ ТП и дает больше данных для своевременного обнаружения и реагирования на кибератаку. Высокая скорость обнаружения сетевых атак, быстрая реакция на инцидент, точная локализация источника угрозы ИБ — все это становится возможным для компаний с высокой видимостью сети и влияет на зрелость процессов кибербезопасности АСУ ТП.

На этом мероприятии будет разобрано, как эти возможности реализуют промышленные межсетевые экраны, например, InfoWatch ARMA Industrial Firewall. Подробно будет рассказано про разбор промышленных протоколов, как можно контролировать сетевой трафик с ИТ- и ОТ-систем, чтобы построить систему ИБ АСУ ТП передового уровня. Цель – кибербезопасность АСУ ТП без нарушения непрерывности производственных процессов.

Кроме того, будет рассмотрены следующие вопросы:

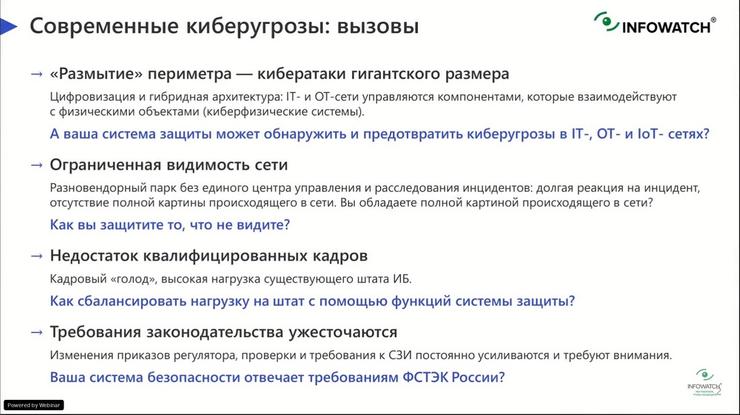

Сегодняшнее мероприятие проведет Елена Викулина, менеджер по продукту InfoWatch ARMA. И начала она свое выступление с тех вызовов, с которыми приходится сталкиваться вендору – компании InfoWatch и заказчикам, которым нужна защита от разнообразных атак.

Многие компании столкнулись с размытием периметра, когда ИТ- и ОТ-сети проникают друг в друга, и обмен информацией становится все более оживленным. Это происходит и в классических случаях, когда информация собирается с программируемых контроллеров и передается на уровень SCADA, далее в виде агрегированной отчетности это передается в управленческие бизнес-системы, которые находятся в корпоративном сегменте. И также при организации некой связи через ИТ в ОТ, когда надо дать доступ удаленным сотрудникам, каналу технической поддержки и т.д.

При этом целью атаки злоумышленников может быть как некий объект в ИТ-сети, из которого он может перейти в ОТ-сеть, и наоборот.

Теперь об ограниченности видимости сети. На площадках, в корпоративном секторе и на производстве зачастую существует разношерстный парк средств защиты информации (СЗИ) и в некоторых случаях системы управления этим парком СЗИ. Поэтому ИБ-специалистам приходится заходить в каждую систему отдельно, анализировать происходящие там события, перенастраивают систему. Это своего рода лоскутное одеяло. Нет видимости того сегмента, который защищается. Нет возможности быстро понять, где какие уязвимости, и как быстро отреагировать на возникший инцидент.

Как и везде в ИТ, в этой области также ощущается недостаток квалифицированных кадров. Зачастую один сотрудник работает за десятерых.

В то же время все сильнее ужесточаются требования регуляторов. Это как уточнение требований 239-го приказа, так и выход 76-го приказа и т.д.

АСУ ТП системы могут быть разного размера. Это может быть большая АСУ ТП система, в которой может быть несколько производственных линий с диспетчерским управлением, а может быть небольшая АСУ ТП система, в которой несколько ПЛК и рабочая станция оператора.

К обеим этим системам АСУ ТП предъявляются одинаково строгие требования по ее защите. Также требуется постоянный мониторинг СЗИ, поскольку систем защиты много, но не все они умеют общаться между собой. Зайти в каждую ИБ-систему – на это надо много времени, особенно в случае нехватки ИБ-специалистов. Третий момент – задача снижения возможности реализации атаки. Необходимо создавать эшелонированную систему защиты информации, создавать максимальное количество препятствий для злоумышленника на пути его прохождения к цели, максимально усложнить ему эту задачу, и, в конце концов, сделать так, чтобы он не смог достичь своей цели. Имеется в виду и защита с точки зрения сетевого периметрового оборудования, и защита конечных точек (серверов и рабочих станций). Т.е. необходимо создать максимальное количество препятствий для злоумышленников.

Четвертый момент говорит о том, что, к сожалению, не все атаки можно предотвратить. Есть случаи, когда действует скоординированная группировка профессионалов, которая очень долго готовит свою атаку, обследует объект атаки, комбинирует сложный сценарий с использованием средств социальной инженерии и в то же время технических средств для проникновения и реализации атаки. В этом случае, если атака всё-таки удалась, то первостепенной задачей становится максимально быстрое обнаружение этого проникновения и локализация этой атаки для того, чтобы вредоносное воздействие не распространилось дальше по сети.

Также с точки зрения АСУ ТП систем, если компьютерная атака совершилась, то необходимо максимально быстро передать инструкции диспетчеру на производственную площадку для того, чтобы он мог принять необходимые меры, например перевел систему на ручное управление. Именно для того, чтобы компьютерная атака не повлекла за собой физический ущерб на производстве.

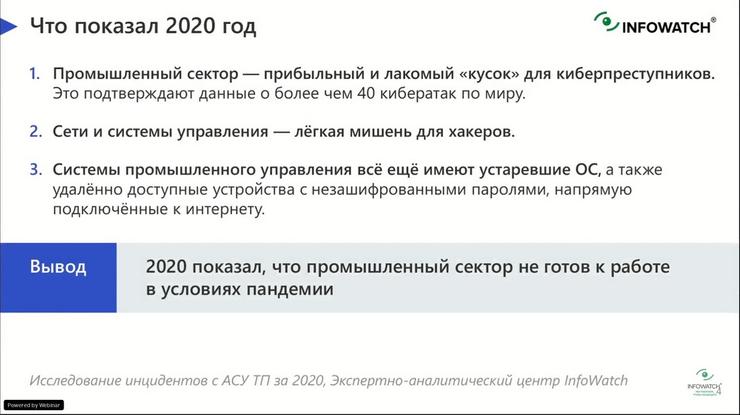

Что показал 2020 год? Росло количество атак на промышленный сектор. Особенно когда во время пандемии потребовалось организовывать удаленное подключение к промышленным площадкам. К сожалению, далеко не все сети были готовы к этому. Не везде должным образом была организована защита промышленных сетей. Что и привело к такому показателю, как более 40 кибератак в мире на промышленные системы.

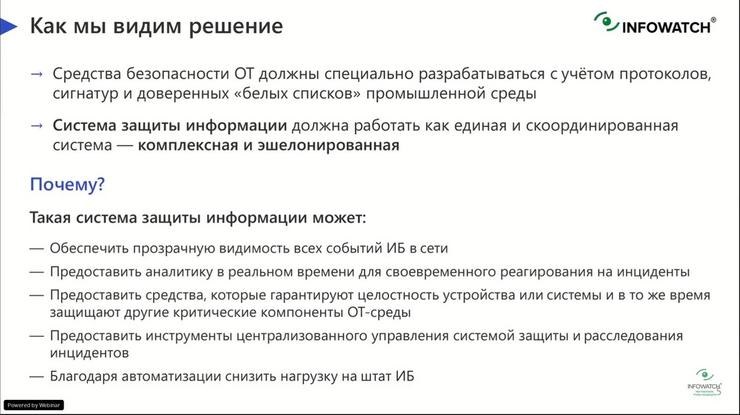

В свете объединения IT- и OT-сетей для создания эффективной защиты промышленных сетей, необходимо учитывать ряд особенностей промышленных объектов. Попытки устранить риски путем развертывания обычных средств защиты, таких, как обычные межсетевые экраны и т.п., в OT-сетях могут привести к нарушению корректной работы производственных АСУ ТП систем.

Сами средства защиты на таких площадках должны специально разрабатываться с учетом промышленных протоколов, коммуникаций и служб, которые являются проприетарными для этих производственных сред. Для того, чтобы средство защиты охватывало всю OT-сеть, а не состояло из разрозненных решений, необходимо проектировать защиту на самых базовых уровнях промышленной сети. Один из таких подходов, это создание комплексной сегментированной и многоуровневой системы безопасности. Система должно обеспечивать видимость всех устройств в том сегменте, который мы защищаем, должна предоставлять оперативную аналитику в реальном времени для того, чтобы офицеры ИБ могли принимать своевременные решения. Должна позволять управлять правилами и политиками безопасности, которые будут гарантировать целостность устройств или систем, которые необходимо защитить, и в то же время защищать критические компоненты технологической сети. Исходя из всего вышесказанного, компания InfoWatch и построила программный комплекс InfoWatch ARMA, который призван защищать АСУ ТП системы.

В левой части вышеприведенного слайда можно увидеть схематичное изображение этого комплекса. В самом его фундаменте находится первый компонент - система защиты InfoWatch ARMA Industrial Firewall. Она является межсетевым экраном нового поколения, и призвана защищать на сетевом уровне. Ей следует выполнять как функции межсетевого экрана, так и обнаруживать вторжения и осуществлять мониторинг, когда это необходимо.

Следующая часть (посередине «дома») это продукт InfoWatch ARMA Industrial Endpoint. Это новый продукт. Он был выпущен в 2020 году и призван защищать рабочие станции и сервера, конечные устройства.

И третий продукт (крыша «дома»), выпущенный в 2020 году, носит название InfoWatch ARMA Management Console. Он позволяет объединять продукты InfoWatch ARMA в единую систему и организовывать единый центр реагирования и управления инцидентами. Все это вместе и позволяет построить эшелонированную защиту с единым центром управления, выполнить большое количество требований регулятора, а также снизить стоимость владения и ресурсов на сопровождение этой системы.

На этом слайде представлена общая схема, которая показывает, как могла бы выглядеть инсталляция, когда используются все средства защиты InfoWatch ARMA. На левой части слайда можно видеть значки InfoWatch ARMA Industrial Firewall. Это межсетевой экран для промышленных сетей, который может ставиться в нескольких вариантах. Например, он может отделять корпоративный сегмент от промышленной сети, и контролировать доступы в промышленную сеть и передачу данных между этими сетями. Он также может стоять на границе подключения техподдержки на площадку с АСУ ТП системой. Допустим, если кому-то из вендоров АСУ ТП необходимо иметь доступ к самой производственной площадке. Здесь ARMA Industrial Firewall может как раз контролировать подключение внешних пользователей, распределять между ними права, устанавливать различные правила, в том числе, что они могут делать, а что не должны.

В третьем варианте ARMA Industrial Firewall может стоять внутри технологической сети, и проводить так называемую микросегментацию. Отделяя друг от друга смежные АСУ ТП системы, либо распределяя права пользователей внутри нее.

Следующий компонент InfoWatch ARMA Industrial Endpoint может ставиться на конечные устройства. На слайде представлена в качестве примера установка InfoWatch ARMA Industrial Endpoint на сервер SCADA.

И отдельно, третий компонент InfoWatch ARMA - это Management Console, который представлен в левой части слайда. Она собирает события с подключенных к ней систем защиты, объединяет их по определенным правилам в инциденты, позволяет назначить автоматизированные и автоматические реакции на эти инциденты, уведомлять ИБ-сотрудников и инженеров на технологических площадках, и позволять видеть всю сеть, управлять подключенными СЗ и т.д. Т.е. это комплексная система, которая позволяет закрыть больше количество задач защиты промышленных сетей, и в то же время обеспечить высокую видимость защищаемой сети и событий, которые в ней происходят.

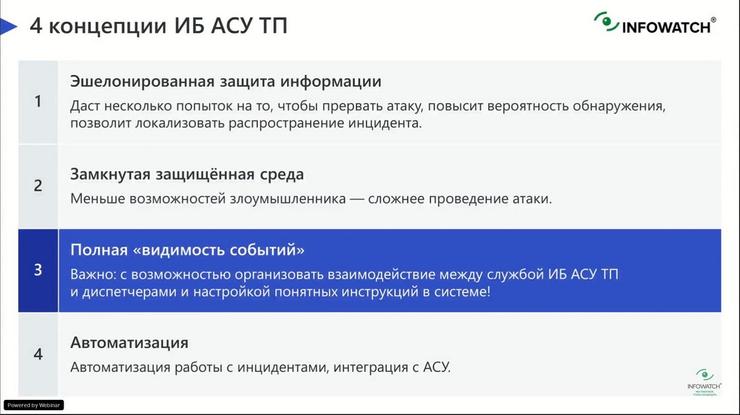

Как можно использовать систему InfoWatch ARMA. С ее помощью можно организовать эшелонированную защиту информации. Вторая концепция, когда замкнута защищенная среда, значит обеспечивается защита конечных устройств. Т.е. средства защиты настраиваются таким образом, чтобы злоумышленник не смог попасть на оконечные устройства, либо, даже если какой-то некий вредонос туда попадет, чтобы он не смог запуститься и выполнить свою задачу.

Третья концепция - полная видимость событий. Когда мы видим сеть, видим подключенные средства защиты, видим события, и можем оперативно на них реагировать. И, когда мы организуем взаимодействие службы ИБ и службы диспетчеров на производстве с точки зрения слаженных действий по обработке возникающих инцидентов.

Четвертая концепция - это автоматизация работы с инцидентами, это автоматические реакции. Это интеграция с внешними системами.

Почему так важна видимость событий? К сожалению, большинство атак в настоящее время реализуется через получение доступа из Интернета. И, если мы не видим всех устройств в защищаемой сети, и не видим, что к чему подключено, и каким именно образом, и что где-то есть доступ в Интернет, который должным образом не защищен, то, мы не можем обеспечить защиту объекта на должном уровне. Теперь про ложные срабатывания. К сожалению, большинство средств защиты дает большое количество как истинных срабатываний, так и ложных. И поэтому, если есть некий центр управления, который позволяет акцентировать внимание специалистов только на истинных срабатываниях, которые представляют собой наибольшую важность, и позволяют работать сними оперативно и своевременно, это значительно повышает общий уровень защищенности АСУ ТП системы. Атаки не случаются мгновенно. Примерно от трех до шести месяц занимает разведка у киберпреступников, нацеленных на АСУ ТП. И, если мы добавляем некую слепоту систем защиты, или добавляем действия по неким нестандартным портам, то высока вероятность реализации такой атаки.

InfoWatch ARMA

Первое средство защиты, которое находится в базисе - это промышленный межсетевой экран нового поколения InfoWatch ARMA Industrial Firewall.

Он сейчас проходит сертификацию ФСТЭК России по профилю защиты межсетевые экраны типа «Д» по 4-му уровню доверия, и также он включает в себя систему обнаружения вторжений, которая также проходит сертификацию по профилю системы обнаружения вторжений по 4-му уровню доверия. И в свою очередь Industrial Firewall уже включен в реестр российского ПО, и находится на сайте Минкомсвязи.

Какие задачи призван решать межсетевой экран Industrial Firewall? Прежде всего это глубокая инспекция промышленных протоколов, которые используются непосредственно в промышленных сетях, причем InfoWatch умеет анализировать не только заголовки пакетов, но также разбирать их по полям. И здесь можно увидеть, какие конкретно функции пытается задействовать злоумышленник в своей атаке. Следующая часть - это межсетевое экранирование для промышленных объектов, в том числе блокировка неких недопустимых действий злоумышленников. Допустим, это блокировка неприемлемых действий с ПЛК, когда злоумышленник пытается остановить ПЛК. Или подключение к АСУ ТП сети, которая невозможна для того или иного пользователя. Или же это попытки управления по сети некими устройствами. Все это мы можем увидеть. Также мы можем разделять доступы внутри АСУ ТП сети между различными пользователями. Например, инженерам давать права на чтение и запись некоторой информации, а операторам давать только на чтение некоей информации. И также сегментировать смежные АСУ ТП системы, и разделять корпоративную и производственную сети.

Теперь несколько слов об одной из функций межсетевого экрана – о системе обнаружения вторжений (СОВ). Эта система позволяет обнаруживать не только попытки эксплуатации так называемых классических уязвимостей. (Имеется ввиду уязвимости ОС, базы данных, сканирования сети и т.д.) Но и обнаруживать попытки проникновения в АСУ ТП системы. СОВ содержит у себя на борту преднастроенные правила обнаружения вторжений, которые выглядят как обычные уязвимости, так и уязвимости АСУ ТП системы. В то же время система позволяет добавлять свои собственные правила обнаружения вторжений. Кроме того, компания InfoWatch предоставляет подписку на получение обновлений по базе правил обнаружения вторжений.

Четвертая функция межсетевого экрана - это организация безопасного удаленного подключения. К примеру, если инженеру необходимо подключиться на площадку с АСУ ТП системой, когда неожиданно возникла некая непредвиденная ситуация, и, допустим, уже закончился его рабочий день, либо необходимо подключение внешних пользователей техподдержки площадки АСУ ТП. Все это можно решать за счет организацией VPN канала на InforWatch Industrial Firewall с назначением определенных прав этим пользователям и управление этими правами и т.д.

Теперь чуть более подробно об организации глубокой инспекции промышленных протоколов. На слайде представлены два списка. Более полный список позволяет обнаруживать вторжения по перечисленным протоколам, а список, который чуть поменьше, позволяет производить фильтрацию по полям этих протоколов, и даже обнаруживать те функции, которые пытаются задействовать злоумышленники. Эти два списка не являются конечными, вендор постоянно работает над тем, чтобы расширить список анализируемых полей протоколов, добавлять новые протоколы. Вендор готов обсуждать с заказчиками и партнерами внесение дополнительных протоколов в этот с список.

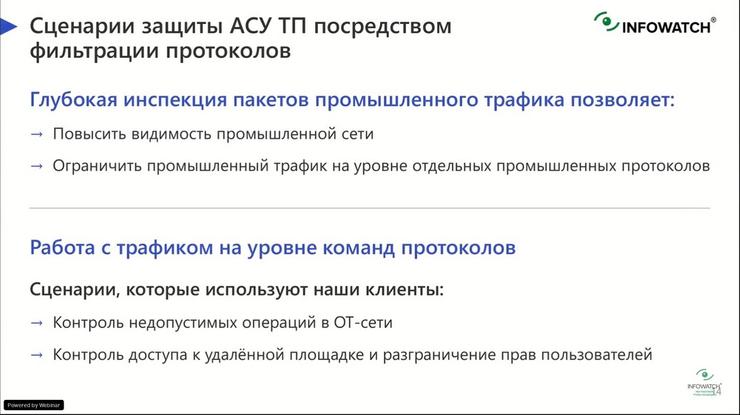

Что можно сделать с помощью Industrial Firewall с точки зрения сценариев защиты АСУ ТП систем посредством фильтрации протоколов? Прежде всего, это глубокая инспекция пакетов промышленного трафика, которая позволит повысить видимость промышленной сети, увидеть несанкционированные действия, увидеть, что конкретно злоумышленники хотят использовать, какие функции они пытаются запустить, и не только видеть, но и ограничивать промышленный трафик на уровне конкретных промышленных протоколов.

Единый центр управления системой защиты InfoWatch ARMA

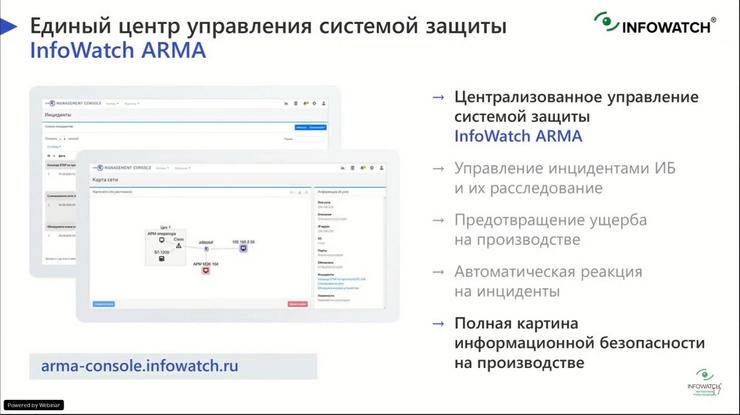

Следующая система защиты - это единый центр управления защитой Manager Console, который призван реализовать централизованное управление и управление теми средствами защиты InfoWatch ARMA, которые к нему подключены. Инциденты гораздо удобнее обрабатывать, когда они поступают в единую консоль.

И Manager Console собирает все события ИБ с подключенных к ней СЗИ, объединяет их в инциденты и показывает в виде взаимосвязанной цепочки. Уже предобработанные инциденты система может передавать в вышестоящие системы, либо можно работать с ними непосредственно в Manager Console. Сама Manager Console и ее функционал позволяет не только управлять инцидентами и расследовать их, но и реагировать на них. Как говорилось выше, она позволяет настроить автоматические реакции. Например, в результате возникновения некоего инцидента в автоматическом режиме может создастся правило для межсетевых экранов и распространиться по всем подключенным Industrial Firewall, может быть автоматически отправлено сообщение с инструкциями к действию специалисту ИБ, а также инженеру на производственной площадке, чтобы он мог оперативно предпринять действия по предотвращению физической аварии на производстве. Manager Console дает полную картину безопасности на производстве: какие подключены устройства, как они взаимосвязаны друг с другом, какие события происходят, какие имеются уязвимости и т.д.

На слайде представлен один из сценариев, о котором немного упоминалось ранее. На один из межсетевых экранов поступает вредоносное воздействие. Система его видит и регистрирует событие - сообщение о кибератаке. Направляет это событие в Manager Console. В свою очередь Manager Console обрабатывает это событие в соответствии с правилами, которые на ней настроены, создает инцидент, в результате обработки этого инцидента создает автоматические правила блокировки, которые распространяет по всем подключенным межсетевым экранам. На слайде подсвечен межсетевой экран, который, к примеру, может находиться где-то в филиале и направлять соответствующие уведомление и инструкции специалистам ИБ, диспетчерам АСУ ТП системы.

Что касается интеграции, то важно чтобы система защиты информации была способна общаться с другими системами защиты, передавать и получать информацию, обмениваться ею. Программный комплекс InfoWatch ARMA позволяет интегрироваться с внешними системами по общим протоколам взаимодействия.

В свою очередь InfoWatch ARMA может интегрироваться с внешними системами, когда Manager Console уже предобработала события, собрала их в инциденты и они через Manager Console отправляются в вышестоящие системы. Так в свою очередь и каждый из продуктов комплекса InfoWatch ARMA может сам интегрироваться с внешними системами, и обмениваться информацией, используя общий протокол и открытое API.

InfoWatch ARMA позволяет закрыть очень большое количество требований ТЭК.

Допустим, в приказе №239 не указано, с помощью каких конкретно мер организационных или технических должны выполняться сами требования приказа. Также не указано с помощью чего эти меры могут выполняться. Сотрудники InfoWatch взяли приказ №239, , оценили, какие меры с помощью каких классов средств защиты могут быть выполнены. Для самых распространенных 2-й и 3-й категорий мы оценили, какие меры могут быть выполнены с помощью наших продуктов. И мы получили число, очень близкое к 90%, и собрали результаты в виде аналитической таблицы, где представлены требования приказа, меры, классы СЗИ и применимость наших систем для выполнения требований приказа. На слайде представлена краткая информация, где вы можете увидеть, что у нас остаются открытыми только раздел 10, который относится к физической безопасности, и разделы с 14 по 17, которые касаются организационных мер. Все остальные разделы мы закрываем нашими продуктами. И только раздел 6, который относится к требованиям по антивирусной защите, находится в разработке. В скором времени и этот раздел тоже будет закрыт.