Сколько времени приходится тратить на расследование инцидентов? Часто расследование нарушений занимает от нескольких часов до нескольких дней, и в него вовлечены сразу несколько сотрудников и подразделений. Нужно восстановить всю картину и последовательность событий, поднять переписки, опросить участников, но самое главное и трудозатратное – выйти на правильный вектор и понять, в каком направлении искать. А что если, используя технологии, этот процесс можно оптимизировать и сократить количество времени и ресурсов на расследование инцидентов?

В сегодняшнем мероприятии, которое проводит Роман Душков, ведущий менеджер по техническому сопровождению продаж (компания InfoWatch), обсудим и покажем на практике, как проводить расследование нарушений быстро, реагировать на происходящее в режиме реального времени и поднимать контекст инцидента за минуты. И, конечно, покажем технологические кейсы расследований в системе визуальной аналитики.

Как выйти на правильный вектор расследования, когда на это отводятся минуты, и распределить роли в расследовании. Кейс: в Интернете в открытом доступе обнаружен конфиденциальный документ. С чего начать поиск нарушителя? Когда расследования начинаются до нарушения и что можно найти в серой зоне информационных потоков.

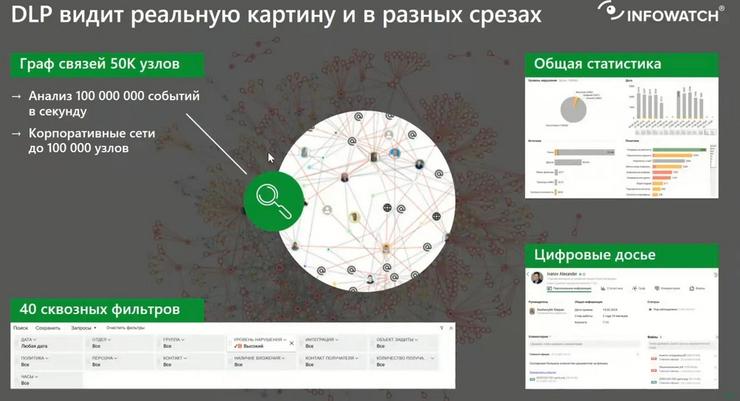

Расследование инцидентов. Что можно делать с помощью профессиональных инструментов при ведении высокоуровневого расследования. На заднем фоне виден граф связи – это пример коммуникаций между внутренними и внешними узлами. Граф способен отображать до 50 000 узлов и все связи между ними. Фильтры помогут находить самые интересные события или те, на которых надо сфокусироваться, они будут сквозными. Это позволит сосредоточиться на важном, выбрать группу пользователей, объект защиты, канал коммуникаций, т.е. вектор расследования.

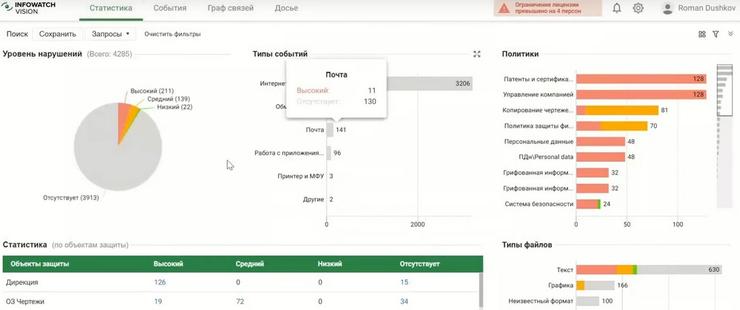

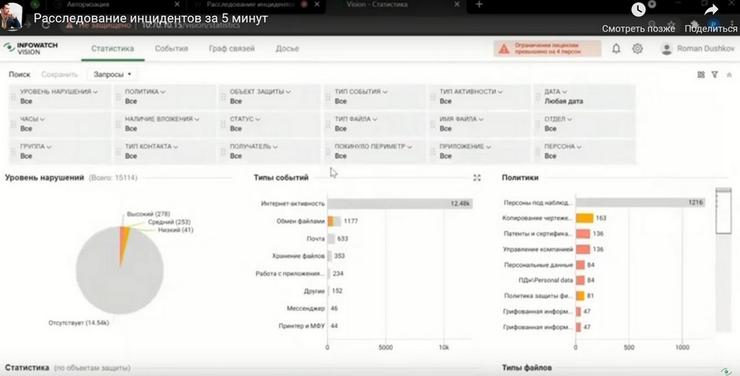

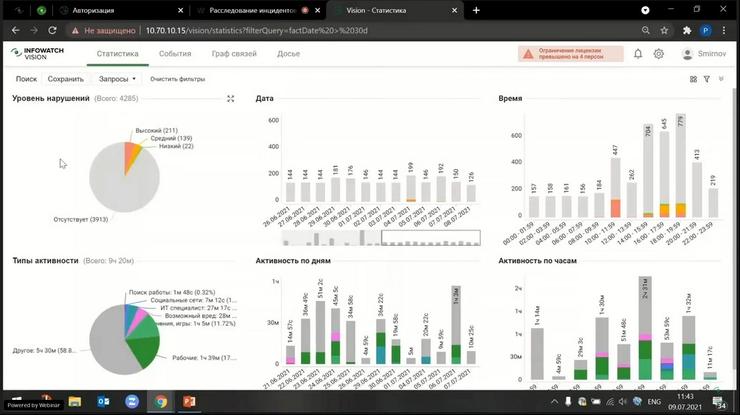

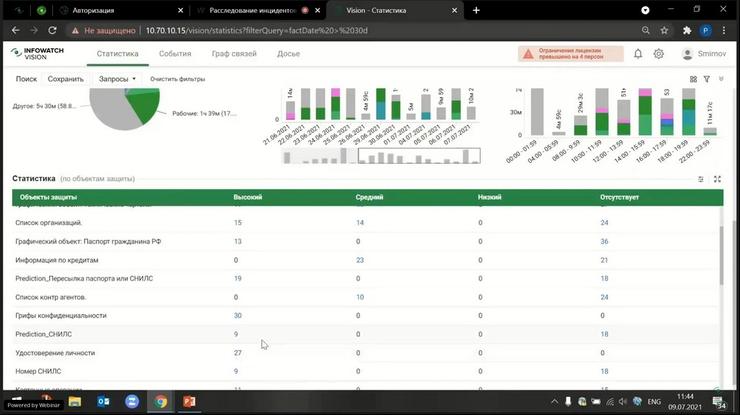

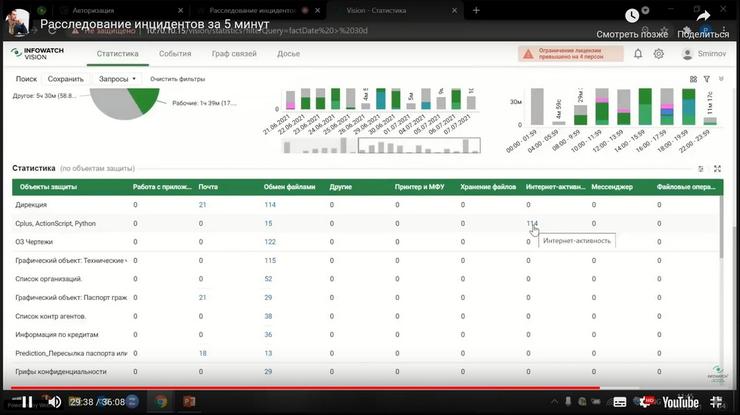

На предыдущем слайде видны несколько вкладок: статистика, события, граф связи и досье. Начнем со статистики.

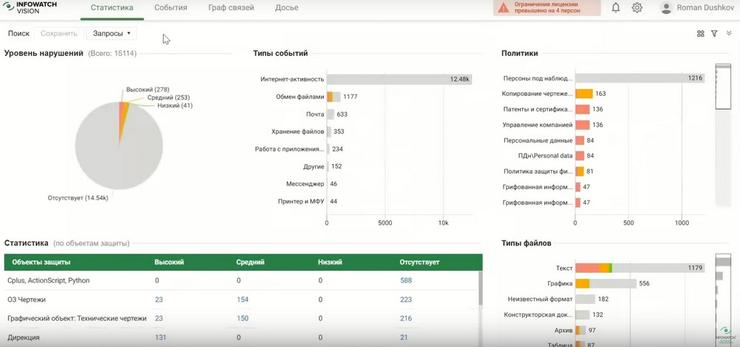

Сейчас в системе около 15 тысяч событий, они отображены на виджетах, есть статистика по датам, по времени отправителя и получателя, а также какие политики сработали.

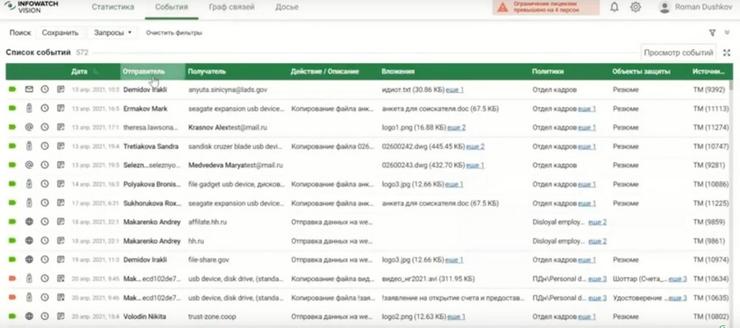

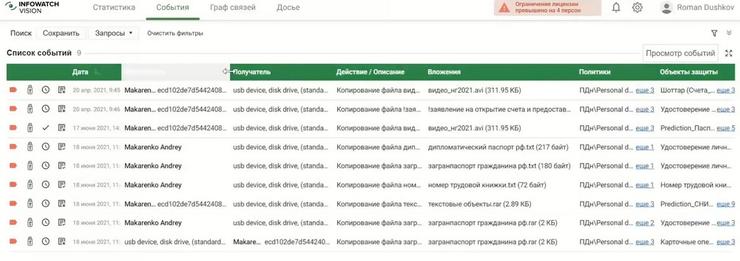

На каждый объект можно кликать, можно посмотреть их в хронологии, на второй вкладке в табличном виде: отправитель, получатель, файлы, которые были найдены внутри, сработавший канал, вердикт системы.

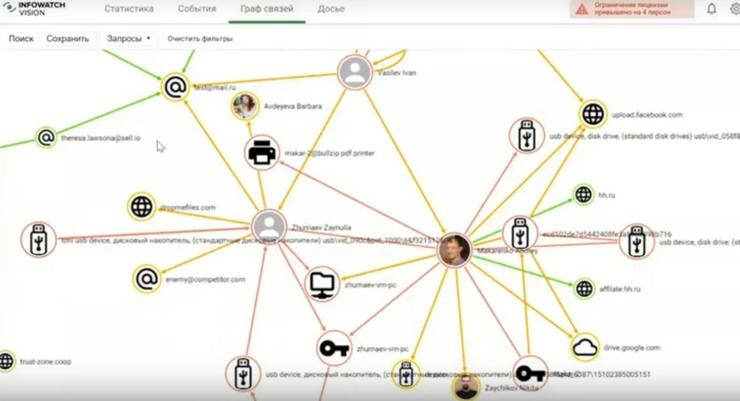

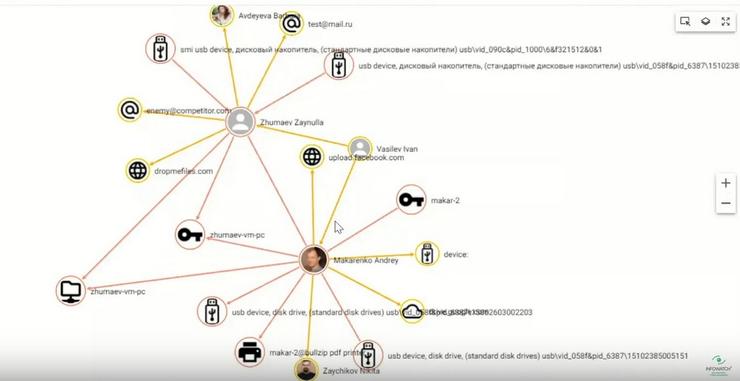

Можно посмотреть картину коммуникаций, переходя на граф связи. Тут видны точки, узлы, совместное использование ресурсов, принтеров, папок, внешних устройств и т.д.

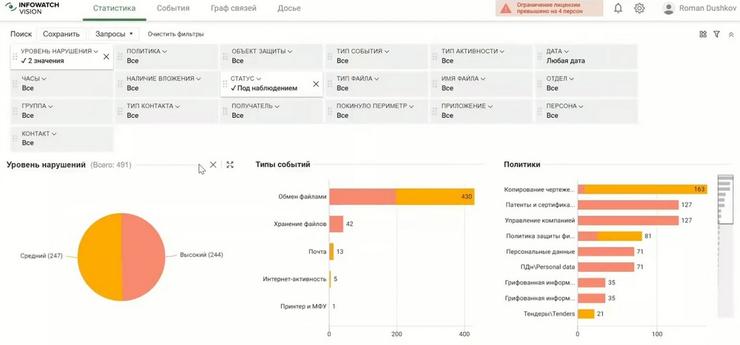

Здесь есть возможность выделить из потока важные события, в нашем случае с 15 тысяч на те, на которые имеет смысл обратить внимание вначале. Если речь идет о поиске данных, то можно не привязываться к уровню нарушений, а использовать и другие фильтры.

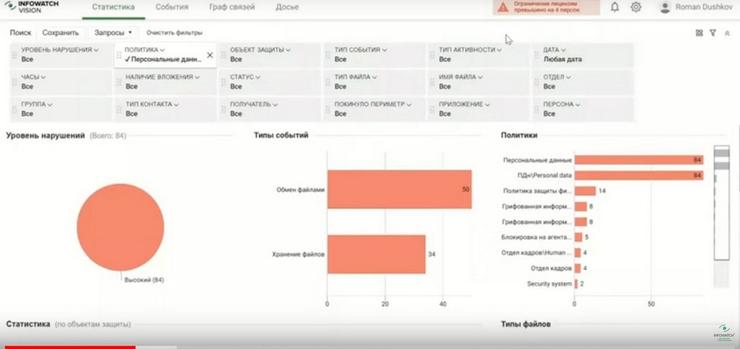

Сейчас обратим внимание на персональные данные. Можно выбрать соответствующую политику, конкретный объект защиты, либо их группу и посмотреть с какими инцидентами это связано.

По персональным данным здесь около сотни событий, можно на графе посмотреть пользователей, связанных с событиями.

На графе видно, что два сотрудника работают с данными. Сисадмин отношения к данным иметь не может, можно «провалиться» в каждую линию, в каждое событие, можно посмотреть что передавалось на конкретную флэшку, для этого надо кликнуть на соответствующую линию и «провалиться» в событие.

Тут и номера трудовой книжки, данные паспорта, можно посмотреть кто был отправителем и получателем, какое задействовано устройство и какие события произошли. Система может автоматически обрабатывать каждое событие, оповещать нужного сотрудника, либо блокировать передачу.

Рассмотрим группу пользователей, у которых есть один из статусов: новый сотрудник, на испытательном сроке и т.д. Но если проводится расследование, появляется группа под наблюдением, те, что совершили какие-либо нарушения, на них можно разными способами фокусироваться.

Около пятисот событий, их имеет смысл обрабатывать в виде графа связи, там видны коммуникации этих сотрудников друг с другом. Здесь опять два эпицентра, два сотрудника, можно посмотреть статистику, объекты защиты и как происходят коммуникации, какие средства эти сотрудники используют. Цвет линий показывает уровень нарушений, толщина линий – количество событий внутри. По величине кружка можно понять насколько надо сфокусироваться на конкретном пользователе из целой группы.

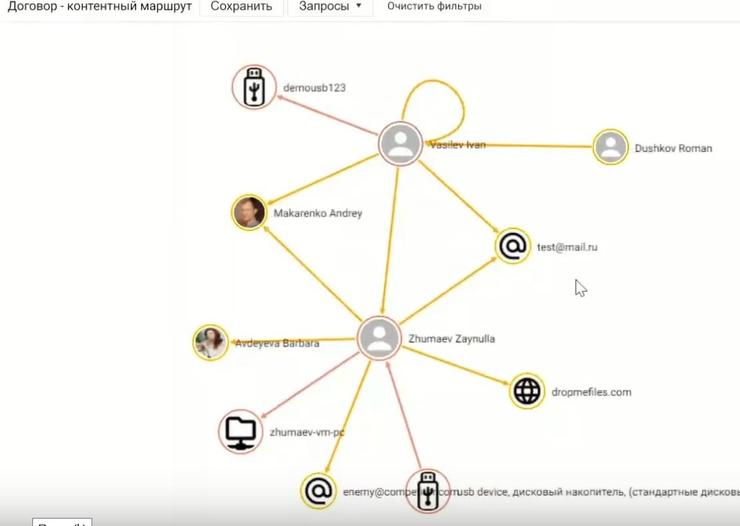

Можно сначала посмотреть все что покинуло периметр компании, таких нарушений будет около четырехсот. Если обратить внимание на объект, который ищем, то можно контентный маршрут таких объектов просматривать. На графе показан жизненный цикл объекта, все пользователи и все ресурсы, участвующие в передаче. Можно удалить некоторые лишние объекты, потому что нормально что они в рамках своих бизнес-процессов обрабатывают данные. В основном на следующем слайде дан контентный маршрут.

Видно откуда файл пришел, потом он был передан на флэшку и был переслан еще двум коллегам, данные вышли за периметр компании, в данном случае на флэшке, затем были отправлены по почте на адрес, отображенный на слайде. Здесь подсвечены инциденты, связанные только с нарушением политик. Если есть желание посмотреть хронологию, то надо открыть вкладку событий, отсортировать по датам и можно посмотреть как эти события передавались.

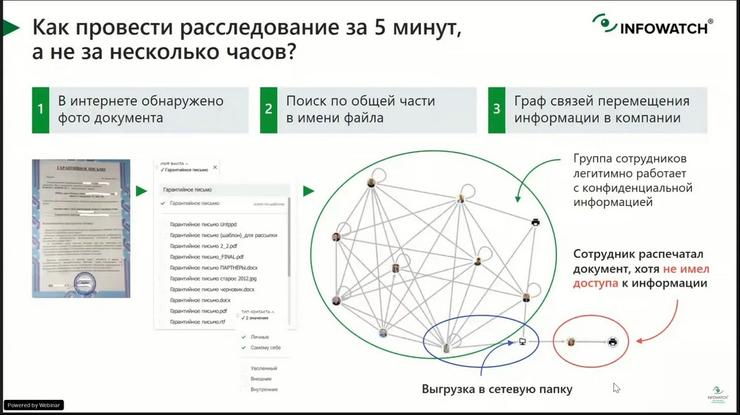

За счет чего происходит экономия времени при расследовании. Как провести расследование за 5 минут, а не за несколько часов?

Это в основном связано со спецификой работы Vision, поскольку эта система не делает сложных запросов в БД, она «крутит» все данные в оперативной памяти и поэтому работает очень быстро. Десятки и сотни тысяч инцидентов можно фильтровать за секунды, классические подходы в DLP-системах такое реализовать не дают. В данном случае был некий документ, который уже обнаружили в Интернете – фотография гарантийного письма. По лингвистическому анализу или при помощи цифровых отпечатков в системе было обнаружено это гарантийное письмо. Контентный маршрут поможет проанализировать весь цикл объекта. Тут видна абсолютно легитимная группа пользователей, она работает с документом, пересылает его друг другу и сами себе (петли рядом с контактами) и все это в рамках бизнес-процессов. Но тут кто-то выгрузил файл в файловое хранилище, оттуда другой пользователь распечатал документ, так произошла утечка. Стрелки показывают направление движения файлов. Объекты без привязки к конкретному тексту тоже можно анализировать.

Достаточно часто граф связи, если он получен с нескольких серверов (компания очень крупная), выглядит очень запутанно.

Можно попробовать анализировать используя фильтрацию по цвету, можно просматривать контакты, которые отправляют данные сами себе, можно смотреть и на серый график. На слайде красным отмечены аномальные единичные случаи коммуникаций, их можно легко пропустить если событий сотни тысяч, это не обязательно инциденты. Такие события всегда будут на виду, потому что такие аномальные случаи выбрасываются системой на периметр графа, максимальные коммуникации сосредоточены в центре.

Система позволяет сохранять разные события даже без привязки к инцидентам, возвращаться к их анализу, и даже единичные случаи, которые теряются в этом большом потоке, к ним можно вернуться и посмотреть что там внутри, т.е. посмотреть инцидент в деталях.

Уже рассмотрены возможности по определению вектора расследований. Тут уже ИБ-профессионал подключит другие средства: камеры видеонаблюдения, ручную проверку логов и т.д.

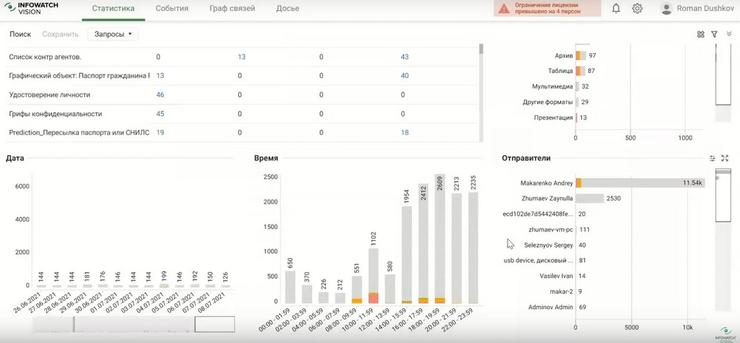

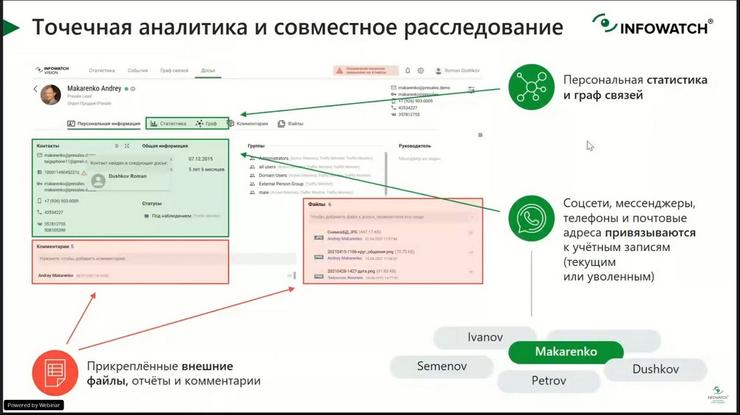

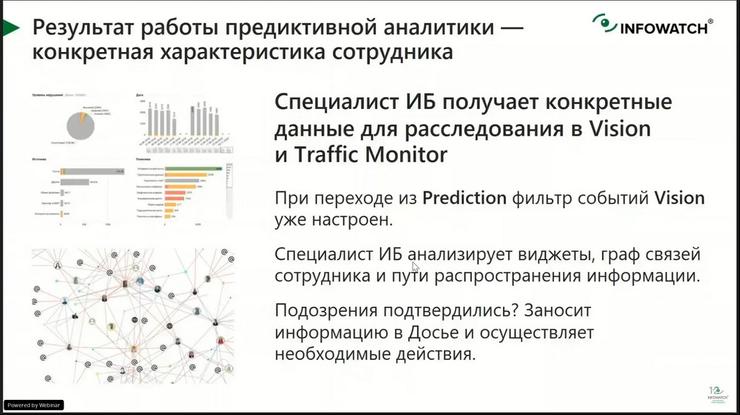

Теперь рассмотрим вкладку «Досье», она позволяет агрегировать данные в рамках конкретного пользователя, есть персональная статистика, персональный граф связи, показаны сторонние сервисы, поведение в соцсетях. Данные можно добавить и вручную, представленные на слайде данные собраны автоматически.

В левом углу есть восклицательный знак, т.е. вместе с Макаренко Андреем тестовую учетку использует и Роман Душков. Это может быть особым триггером для тех, кто проводит расследование.

Офицер или любой, кто получил доступ к консоли, когда проводит расследование, он может прикреплять сюда какие-то файлы, отчеты, оставлять комментарии, т.е. дополнять досье. Т.о. есть возможность проводить глубокую аналитику по каждому персонажу.

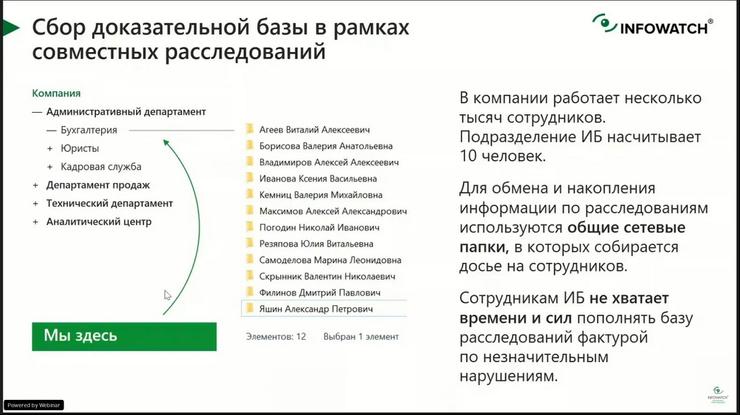

Иногда большие компании с тысячами сотрудников имеют несколько ИБ-администраторов.

Для обмена и накопления информации по расследованиям используются общие сетевые папки, в которых собираются досье сотрудников. Тогда ИБ-администраторы работают в едином информационном пространстве, они могут делиться фильтрами, файлами, комментариями, т.е. элементами досье.

В рамках общей картины можно не только ИБ-руководителю выдавать доступ к системе, но и смежным подразделениям если этого требуют решаемые задачи.

В каждом филиале могут быть свои уникальные настройки. Здесь важно иметь доступ к «большой картине» и выдавать различные доступы к «малым картинам». Для того, чтобы это организовать прямо из консоли админ может настроить ролевую модель, т.е. создавать пользователей, выдавать им доступ к настройкам системы и к данным о событиях, выбирать отдел для анализа или добавить в этот отдел исключения, т.е. убрать каких-то пользователей из под наблюдения или выбрать для мониторинга конкретные объекты защиты.

Если нас интересует, например, передача персональных данных или инциденты без нарушений, или инциденты с высоким уровнем нарушений, все это можно ограничить, поэтому когда обращается за помощью HR или экономическая безопасность, то для них специально можно сделать соответствующую ролевую модель или выдать конкретный доступ.

На следующем слайде видно текущее рабочее поле, в котором есть ограничения по доступу у этого пользователя, под эту запись можно проводить аналитику.

Предположим, тут случай с экономической безопасностью, есть желание посмотреть как перемещались разные объекты защиты, смотрим уровень нарушения и какие объекты есть в системе.

На вышележащем слайде есть события с высоким уровнем нарушений и нет событий другого типа, значит так настроены политики. А можно искать какие-то аномалии, не фокусироваться на чем-то конкретном, а искать необычные вещи. Например, Андрей Макаренко пересылал свой паспорт только по почте, но это не аномалия. А вот здесь фрагменты исходного кода, написанного на Pythot, передавалось по Интернету (2-я строка в таблице на следующем слайде).

Но в этом подразделении контур закрытый, там нет доступа к Интернету, откуда взялась такая активность - непонятно, значит тут аномалия. Здесь видны какие-то пики передачи большого количества объектов либо ненормальная активность в нерабочее время. Это можно анализировать даже без привязки к инцидентам, перейти на граф и искать подозрительные коммуникации между теми отделами, которые не должны взаимодействовать.

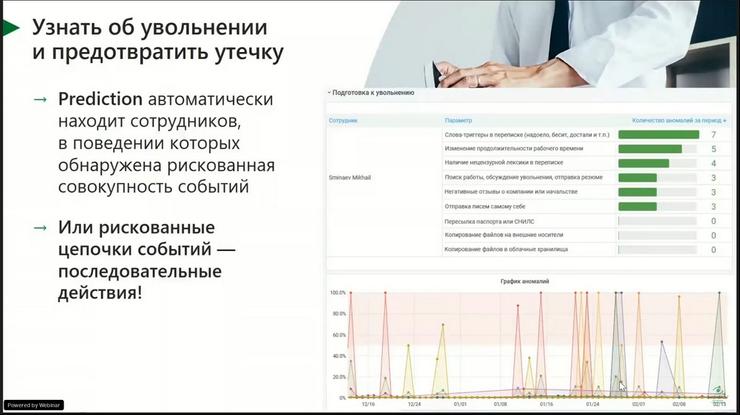

DLP - это огромный пласт по сбору информации, которую можно анализировать не только на лету, осуществлять блокировку и оповещении офицеров ИБ, руководителей. Можно попробовать оценить вероятность будущих событий. Психологи и лингвисты настроили Prediction на автоматическое распознавание таких ситуаций.

На следующем слайде изображена подготовка к увольнению. Месяц назад сотрудник отправил в мессенджере коллеге сообщение, что ему всё надоело и все бесит. Через две недели он стал опаздывать на работу, отправил резюме и несколько файлов на личную почту либо сохранил их на флэшку.

По отдельности такие события может оказались бы и незаметными, но получившаяся последовательность событий указывает на вероятность того, что сотрудник может уволиться.

Когда фильтры создаются в одной системе, то Prediction и Vision могут работать в рамках единой платформы, они будут соседними вкладками, Activity Monitor тоже может стать отдельной вкладкой и все это из одной консоли. Если мы хотим увидеть конкретные события с вложениями, надо нажать соответствующую кнопку и получить соответствующий список. В рамках одной консоли можно анализировать события на графе связи, искать причины событий и реагировать на инциденты и видеть риски будущих событий.